2023年 脆弱性セキュリティレポート ネットワーク機器悪用の脆弱性は倍増

yamory独自の脆弱性情報データベースをもとに、2023年の脆弱性セキュリティレポートを公開しました。

脆弱性は年々増加傾向にあり、これらの脆弱性の全てに対処するには、膨大な工数がかかります。また、ソフトウェアのみならず、VPN等のネットワーク機器において深刻な脆弱性が増加、さらに攻撃が観測されている脆弱性の数も倍増しており、深刻度だけの優先順位付けではなく、攻撃の可能性を含めた総合的なリスク判断による脆弱性対策が必要不可欠です。

本記事ではレポートの内容を一部を紹介します。レポート全文はこちらよりダウンロードしてください。

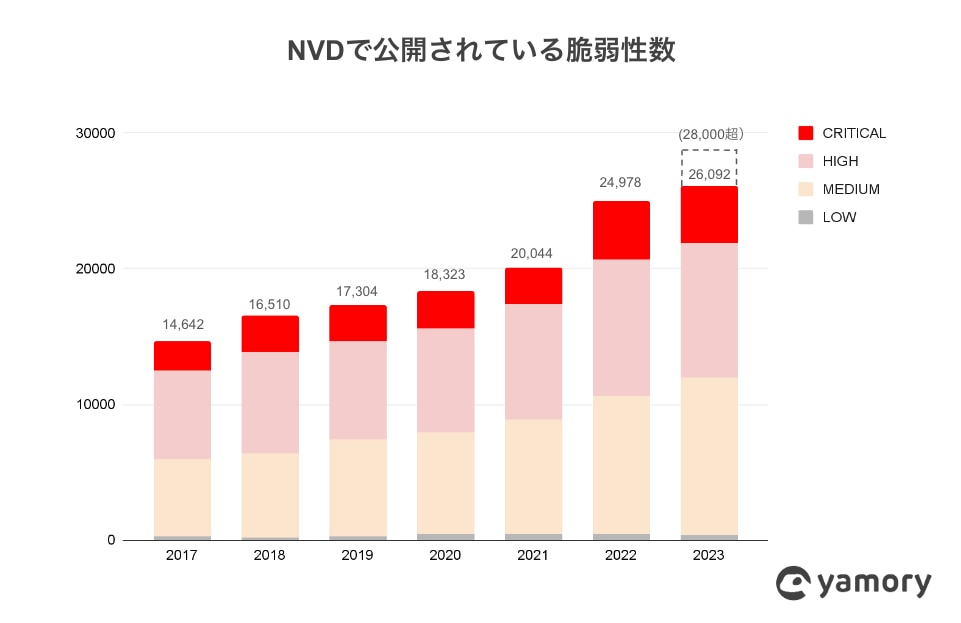

脆弱性件数は年々増加傾向、効率的な脆弱性対策が必要不可欠に

出典:NVD (National Vulnerability Database)

「2023年」は11月末までの数値、点線は予測値

米国国立標準技術研究所 (NIST) が運営する脆弱性データベース (NVD) で公開されている脆弱性数 (CVSS v3) は年々増加傾向にあり、「High」「Critical」などのCVSS深刻度スコアだけで脆弱性の優先順位を付けても、増え続ける脆弱性の対応には、膨大な工数がかかります。

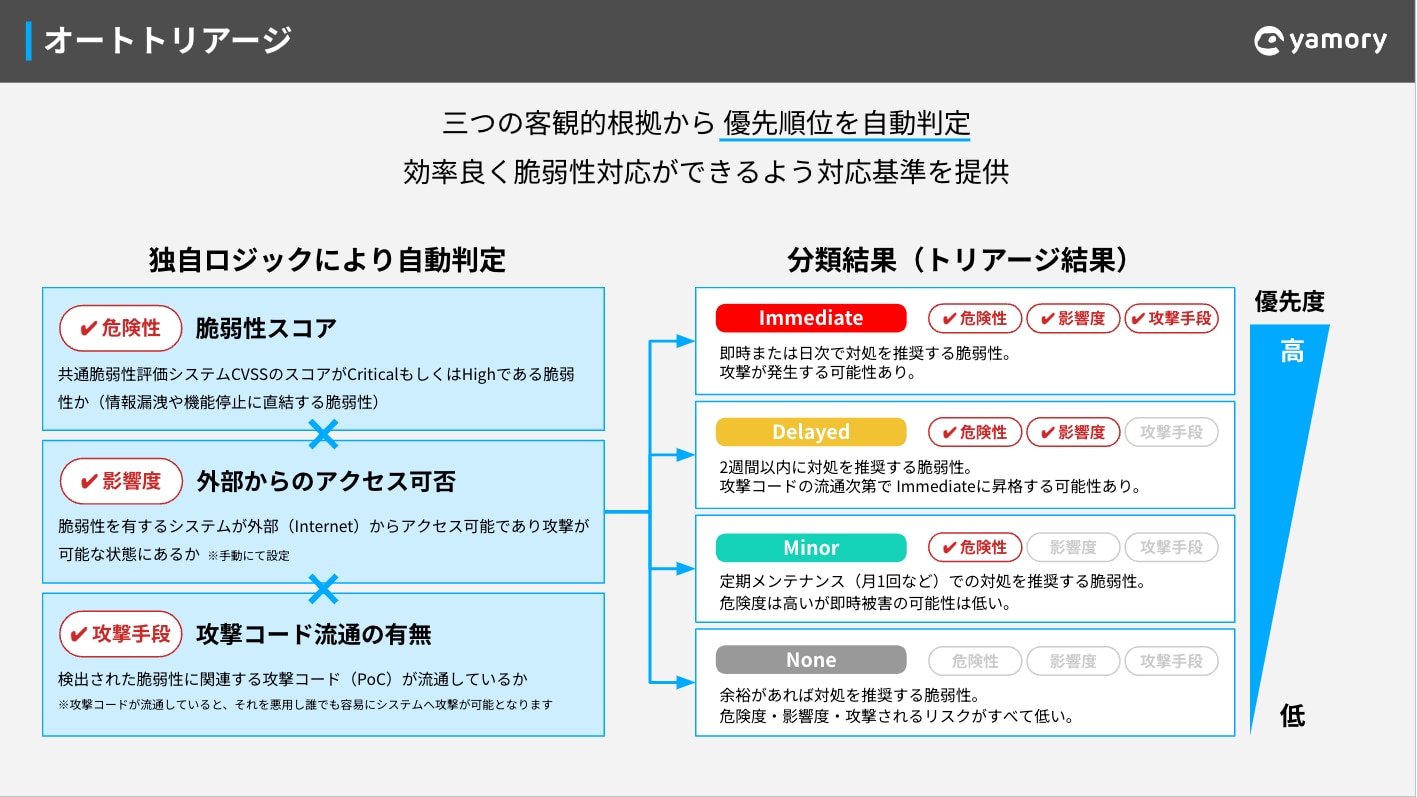

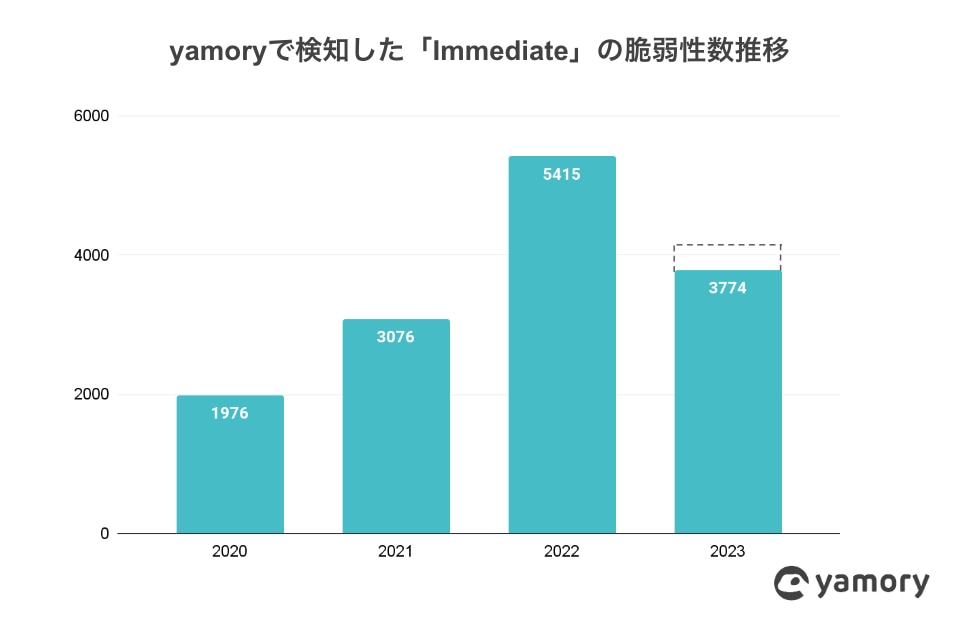

そこでyamoryでは、独自で構築した脆弱性のデータベースを使い、危険度のレベルを算出し、対応の優先度を自動で判断するオートトリアージ機能(特許番号:6678798号)を提供しています。オートトリアージ機能により即日対応が必要とされる「Immediate」に分類された脆弱性は、NVDで公開されている「High」「Critical」の脆弱性14,127件から、73%減の3,774件に絞られました。2022年はTensorFlow等の特定ライブラリで脆弱性が大量に公開され、Python系の深刻度の高い脆弱性が増加したため、昨年からは減少の見込みですが、今後攻撃コードや悪用の観測で増加する可能性もあります。

すべての脆弱性に対応することは不可能であり、優先順位を付けた効率的な脆弱性対応が必要不可欠です。

オートトリアージ機能

「2023年」は11月末までの数値、点線は予測値

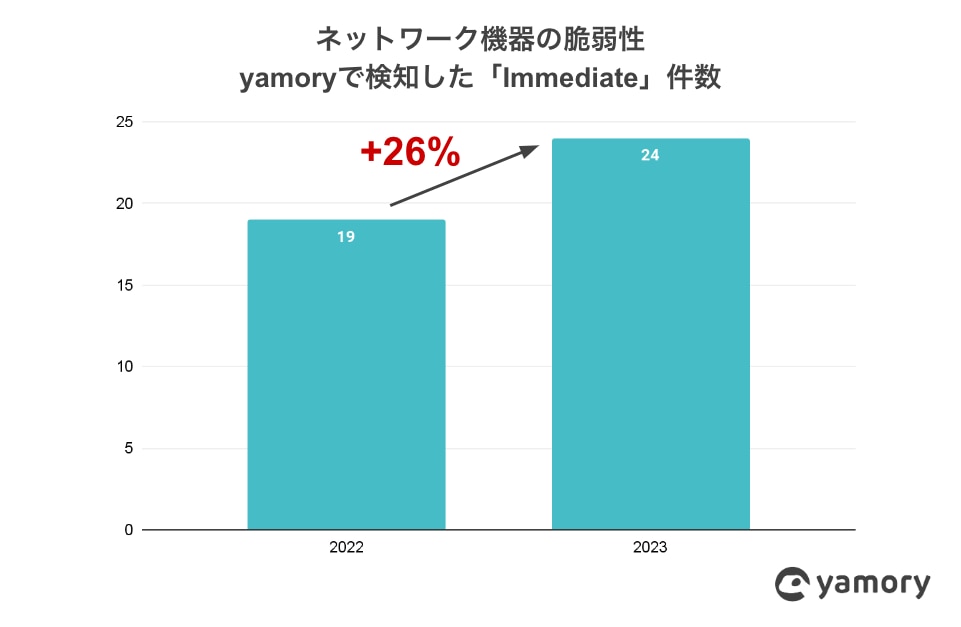

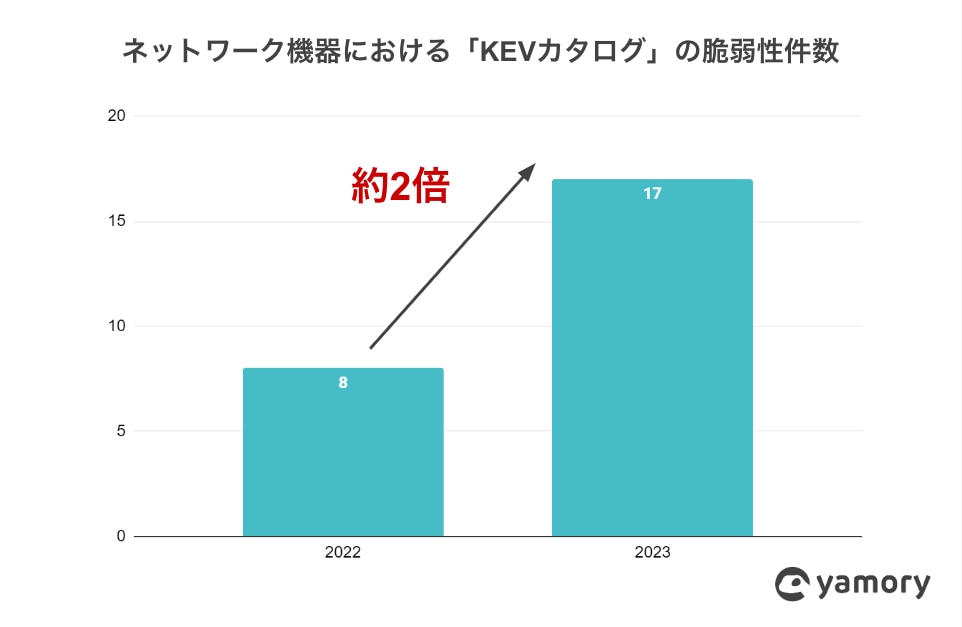

ネットワーク機器(VPN等)におけるリスクの高い脆弱性は増加

昨今、VPN機器等ネットワーク機器の脆弱性を狙ったサイバー攻撃が増加しており、ソフトウェアのみならずネットワーク機器の脆弱性管理の重要性は高まっています。ランサムウェアの感染経路に関して、VPN機器からの侵入が最も多いと報告されており(※1)、ランサムウェア被害を防ぐために脆弱性対策が必要不可欠です。

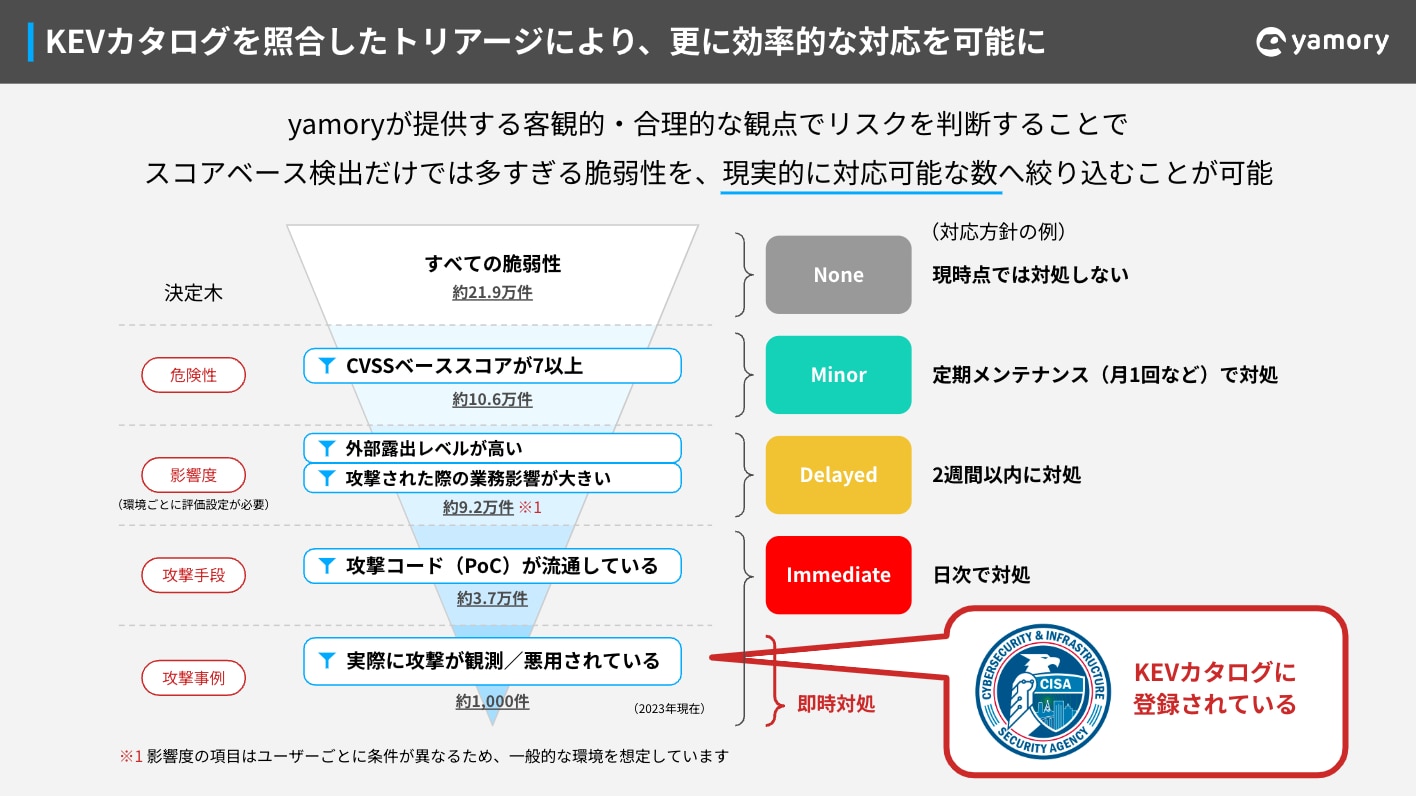

yamoryのオートトリアージ機能により即日対応が必要とされる「Immediate」に分類されたネットワーク機器の脆弱性は昨年から26%増加しています。そのうちすでに攻撃が観測された脆弱性のリスト「KEVカタログ」(※2)に掲載されている脆弱性は2倍以上に増加しています。KEVカタログのデータから、CVSS深刻度スコアが「Critical」「High」のものだけでなく「Medium」「Low」の脆弱性も悪用に利用されることがあり、深刻度だけでは分からない「攻撃のリスク」が増加しています。危険性(深刻度)・影響度・攻撃手段の有無・攻撃事例などを総合的に判断し、リスクが高い脆弱性を優先して対応していくことが重要です。

yamoryのオートトリアージ機能では、危険性(深刻度)・影響度・攻撃手段の有無のみならず、「KEVカタログ」と照合した絞り込みも可能で、即時対処が必要な脆弱性を検知し対応することができます。

※1 参照:警察庁「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」

※2 アメリカ合衆国サイバーセキュリティ・社会基盤安全保障庁(CISA)が2021年に公開した「実際に攻撃者が積極的に悪用していることが確認されており、対応が急がれる脆弱性」の一覧。参考:CISA KEVカタログとは

オートトリアージ機能とKEVカタログの照合

サマリーは以上です。

レポート全文では、上記に加え、レイヤー別の詳細等、昨年からの比較や今年の傾向を解説しています。ご興味のある方は下記よりダウンロードしてください。

レポート著者コメント

脆弱性件数は年々増加傾向にあり、対応には膨大な工数がかかります。サイバー攻撃の被害にあわないためにも、効率的な脆弱性対策が必要です。また、レイヤーによっても脆弱性の傾向が異なっており、特にネットワーク機器の脆弱性は、数や深刻度に大きな変化はありませんが、悪用が観測されたリスクが高い脆弱性の数は2倍以上に増加しました。そのため、深刻度のみではなく、自社の環境で実際に悪用され影響の大きいものから脆弱性対策を行う「リスクベース」での優先順位付けが求められています。2024年は、網羅的な脆弱性管理はもちろんですが、サプライチェーンのセキュリティ対策にも力を入れ、SBOMなどを活用した資産情報の管理・共有を行っていくことが重要になると考えられます。

(yamory事業部 セキュリティエンジニア 芳澤 正敏)

以下の情報をもとに作成

- National Vulnerability Database(NVD)

- yamory脆弱性データベース

- yamoryの脆弱性スキャンによって検知された脆弱性の統計情報

対象期間

- 2017年1月1日~2023年11月30日

※ 本調査を引用される際には、「yamory調べ」と必ずご記載ください。