ゼロデイ攻撃とは?対策と増加している理由

近年、Log4Shell、Spring4Shellなどのゼロデイ攻撃・ゼロデイ脆弱性が話題になることがあります。

上記のようなゼロデイ脆弱性が発見されると、どのような影響があるのか、緩和策・回避策があるのか、いつ修正プログラムが提供されるのか、などの情報収集や脆弱性への素早い対応が求められます。

脆弱性が公開されるとすぐに攻撃コードと呼ばれる悪用に利用できるコードも公開され、悪用までのスピードも短くなってきていると言われています。

また、ゼロデイ攻撃が増加しているとも言われています。

今回は、そもそもゼロデイ攻撃・ゼロデイ脆弱性というワードの説明から、なぜ近年増加しているのか、またゼロデイ攻撃への対策はどうすればよいのかについて解説します。

ゼロデイ攻撃とは?

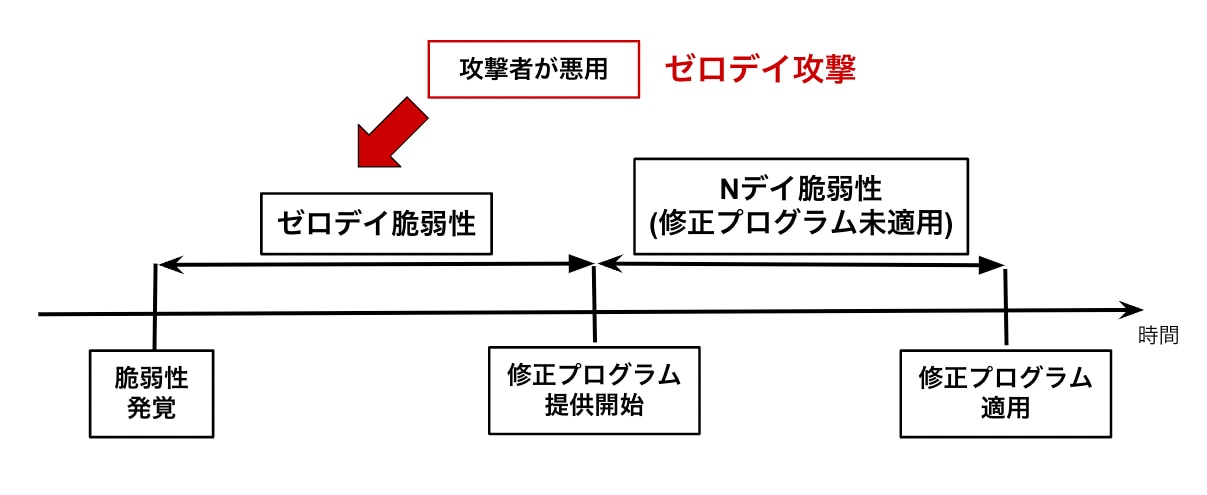

ゼロデイ攻撃は、修正プログラムが提供される前に公開された脆弱性(ゼロデイ脆弱性)を悪用した攻撃のことです。

修正プログラムが提供されてから対象のシステムに適用するまでには時間がかかります。

修正プログラム未適用の期間の脆弱性のことをNデイ脆弱性と呼びます。

ゼロデイ攻撃・脆弱性とNデイ脆弱性

そのため、ゼロデイ攻撃が開始された時点では根本的な解決策が提供されていないため、確実に防ぐことが難しいものです。

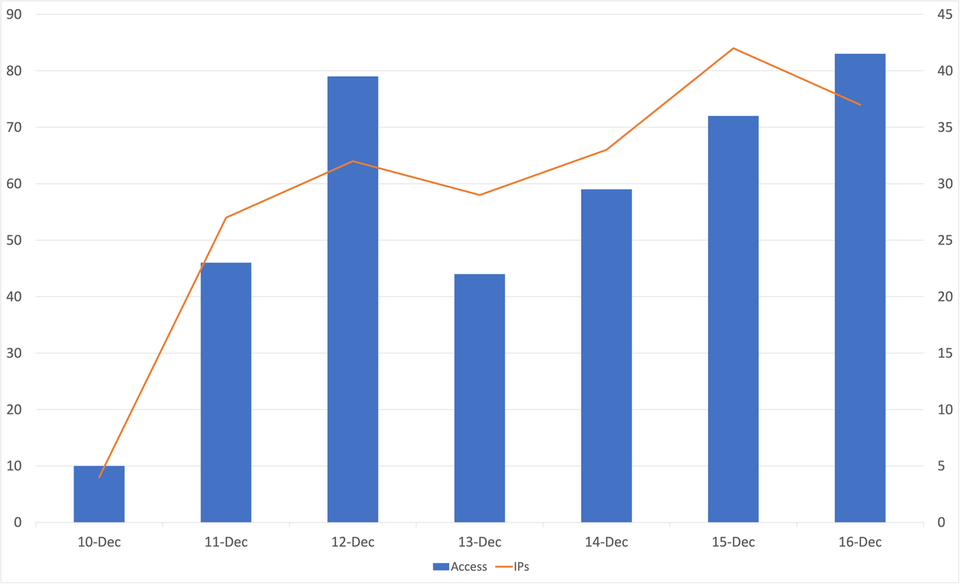

2021年12月10日頃に話題となったLog4Shellでは脆弱性が公開されてからすぐに攻撃活動が観測されています。

Log4Shell攻撃活動の推移(引用元 Apache Log4j2のRCE脆弱性(CVE-2021-44228)を狙う攻撃観測 | JPCERT/CC Eyes)

これは、脆弱性情報が公開された直後に攻撃コード(PoC)と呼ばれる悪用に利用できるコードも公開されたために、多くの攻撃者がこの攻撃コードを利用することで早期に広範囲に攻撃が行われたと考えられます。

ゼロデイ攻撃が増加している理由

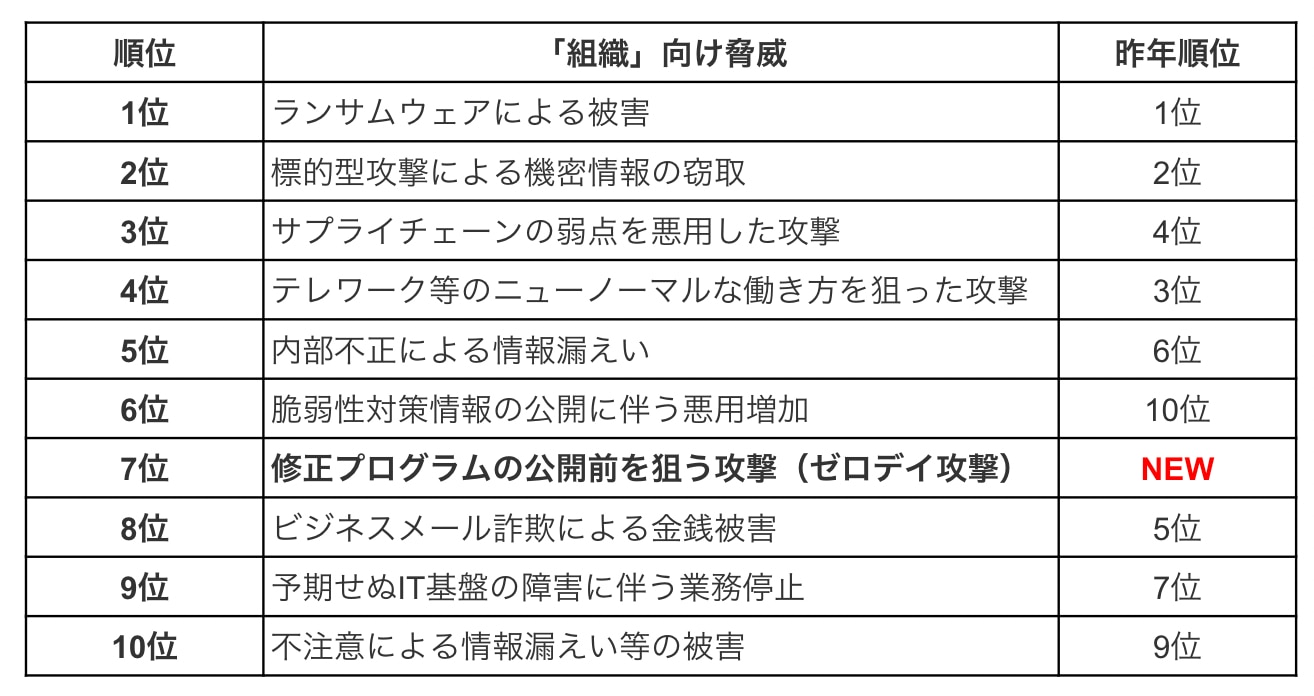

IPA『情報セキュリティ10大脅威 2022』からもゼロデイ攻撃が近年注目されていることがわかります。

IPA『情報セキュリティ10大脅威 2022』より「組織」向け脅威のみを抜粋

組織向けの脅威の7位に新たに「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」が追加されています。

IPA『情報セキュリティ10大脅威 2022』は、2021年に発生したセキュリティ事故や攻撃の状況等から脅威を選出し、投票により順位付けを行ったものとなっています。

そのため、2021年はこれまでと異なりゼロデイ脆弱性、ゼロデイ攻撃の脅威が高まった年であったと言えます。

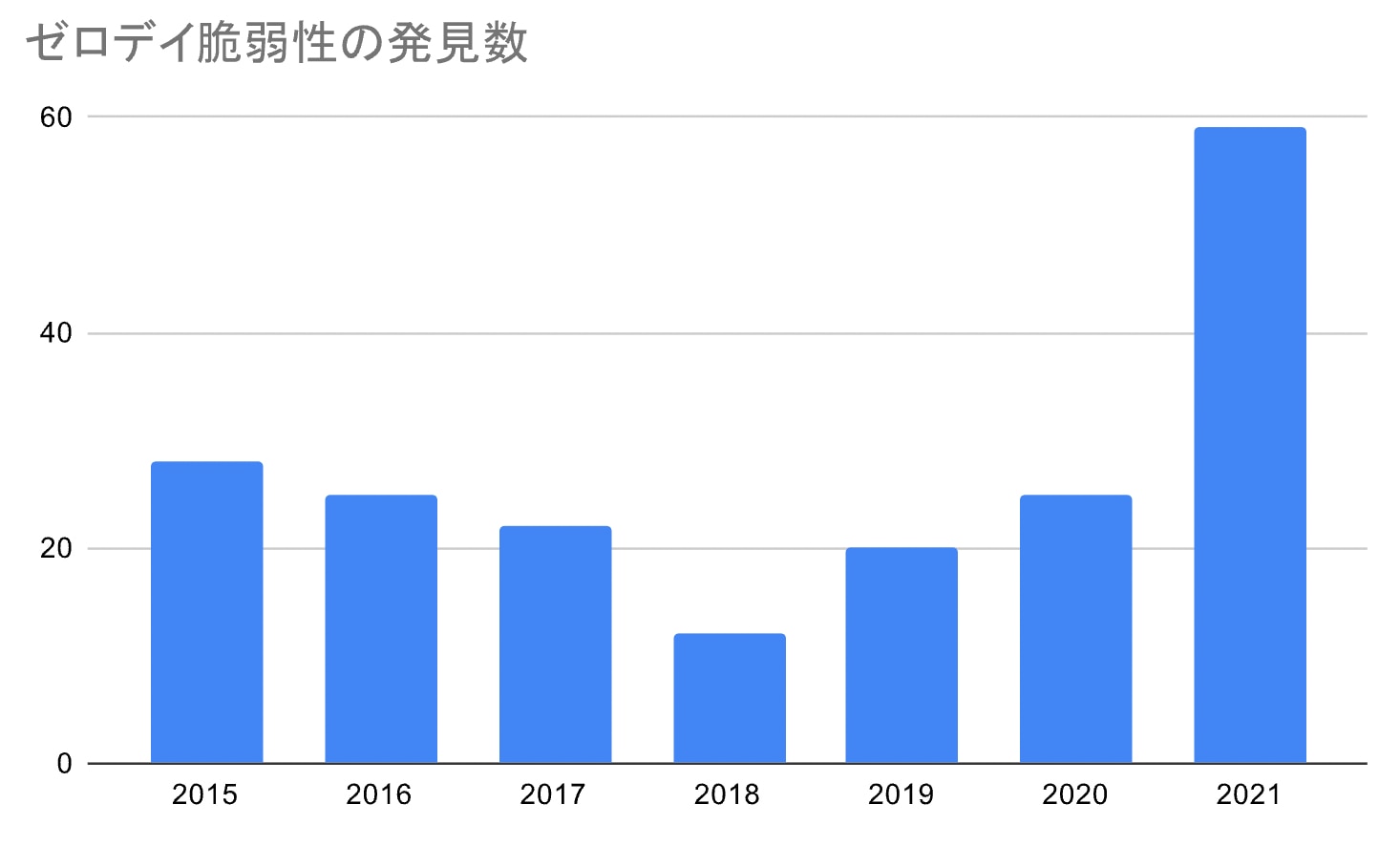

脅威が高まっていることを裏付けるように、Google の Project Zeroによるゼロデイ攻撃の調査でも、2021年のゼロデイ攻撃に使われたゼロデイ脆弱性の数が調査を開始した2014年以降過去最高になったとあります。

The More You Know, The More You Know You Don’t Know | Project Zero

こちらの調査によると、2020年は25件だったゼロデイ脆弱性の数が、2021年では59件となり、2倍以上に増えています。

ゼロデイ脆弱性の発見数The More You Know, The More You Know You Don’t Know | Project Zeroより引用・日本語翻訳

なぜゼロデイ攻撃が近年増加しているでしょうか?

以下の3つの要因があると考えられます。

- セキュリティコミュニティの活動においてゼロデイ攻撃の検出、報告する能力の向上

- セキュリティ技術の向上によりゼロデイ攻撃を利用する必要性の増加

- エクスプロイト・ブローカー市場の拡大

それぞれについて少し解説したいと思います。

セキュリティコミュニティの活動においてゼロデイ攻撃の検出、報告する能力の向上

先ほどのGoogle の Project Zeroによるゼロデイ攻撃の調査の中で、増加の要因は攻撃者がゼロデイ攻撃を多く利用していることよりも、コミュニティ活動としてゼロデイ攻撃の検出・報告する能力が向上したことが主な要因だとしています。

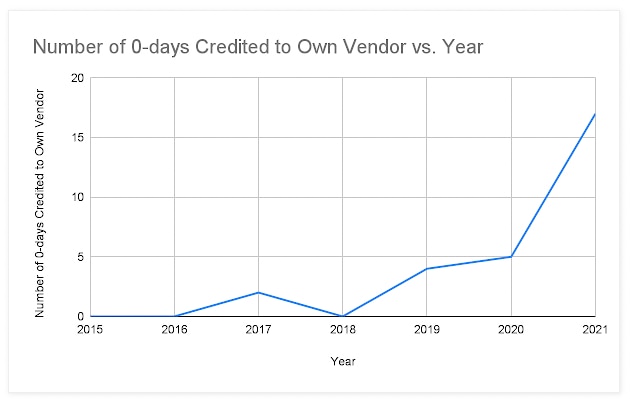

2019年での調査の中では、Microsoftのゼロデイ脆弱性の数が全体の50%以上を占め、1/3のゼロデイ脆弱性はGoogleのTAGのClément Lecigneひとりが報告したものであるため、ゼロデイ脆弱性の検出・報告に偏りがあり、実際にゼロデイ攻撃として利用されているものを正しく検出できていない可能性を示していました。

2021年では、ゼロデイ攻撃を報告した人の数は増えたことからも、ゼロデイ攻撃の検出に取り組んでいる人の数も増えていると考えられます。

また、自社製品のゼロデイ攻撃の検出数も増え、ベンダー側でのゼロデイ攻撃の検出・報告する活動・能力が向上したと考えられます。

ベンダー自身が発見したゼロデイ脆弱性の発見数 The More You Know, The More You Know You Don’t Know | Project Zeroより引用

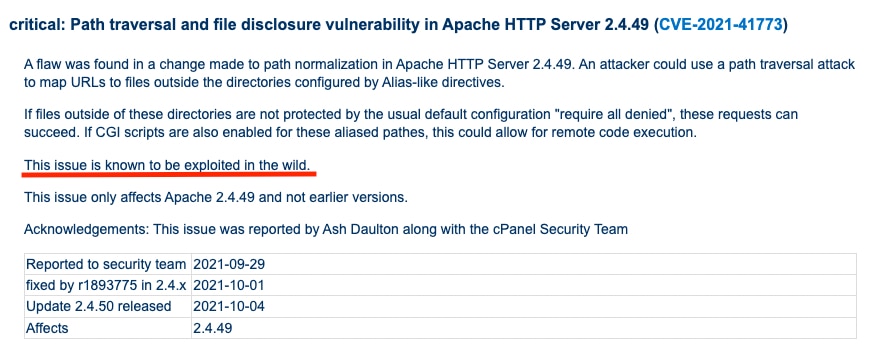

加えて、セキュリティアドバイザリで脆弱性情報を開示する時にゼロデイ攻撃が既に行われているかどうかの注釈を付けるようになったことも増加の要因としてあります。

例として、Apache HTTP Serverに見つかったパストラバーサルの脆弱性(CVE-2021-41773)に関しては、以下のように既に悪用されていることを示す注釈が書かれています。

Apache HTTP Serverの脆弱性(CVE-2021-41773)に既に悪用されていることを示す注釈

今までは、ゼロデイ攻撃が既に行われている脆弱性であっても検出できていない、報告されていないために把握できていなかったものが、可視化できるようになったことが増加要因の一つとして考えられます。

セキュリティ技術の向上によりゼロデイ攻撃を利用する必要性の増加

Google の Threat Analysis Group(TAG)の以下の記事では、ゼロデイ攻撃の数の増加の背景にセキュリティ技術・体制の向上によりゼロデイ攻撃を利用する必要が高まっていることが指摘されています。

How we protect users from 0-day attacks | Google TAG

例として、Androidアプリケーションの場合には、サンドボックス機能によってアプリケーションが呼び出せるシステムコールが制限されているため、サンドボックスをエスケープするためにはゼロデイ脆弱性を見つける必要があります。

またセキュリティ体制の向上により、マルウェアをインストールするように仕掛けるこれまでの手段では上手くいかず、ゼロデイ攻撃の利用が必要になってきています。

これまではゼロデイ攻撃を利用せずとも攻撃者の目的を達成することができたものが、ゼロデイ攻撃を利用しなくてはならないほどにセキュリティの技術面・体制面が強化されていることが増加の要因にあります。

これは攻撃者はよりコストをかけてゼロデイ攻撃の開発を行う必要があるとも言えます。

エクスプロイト・ブローカー市場の拡大

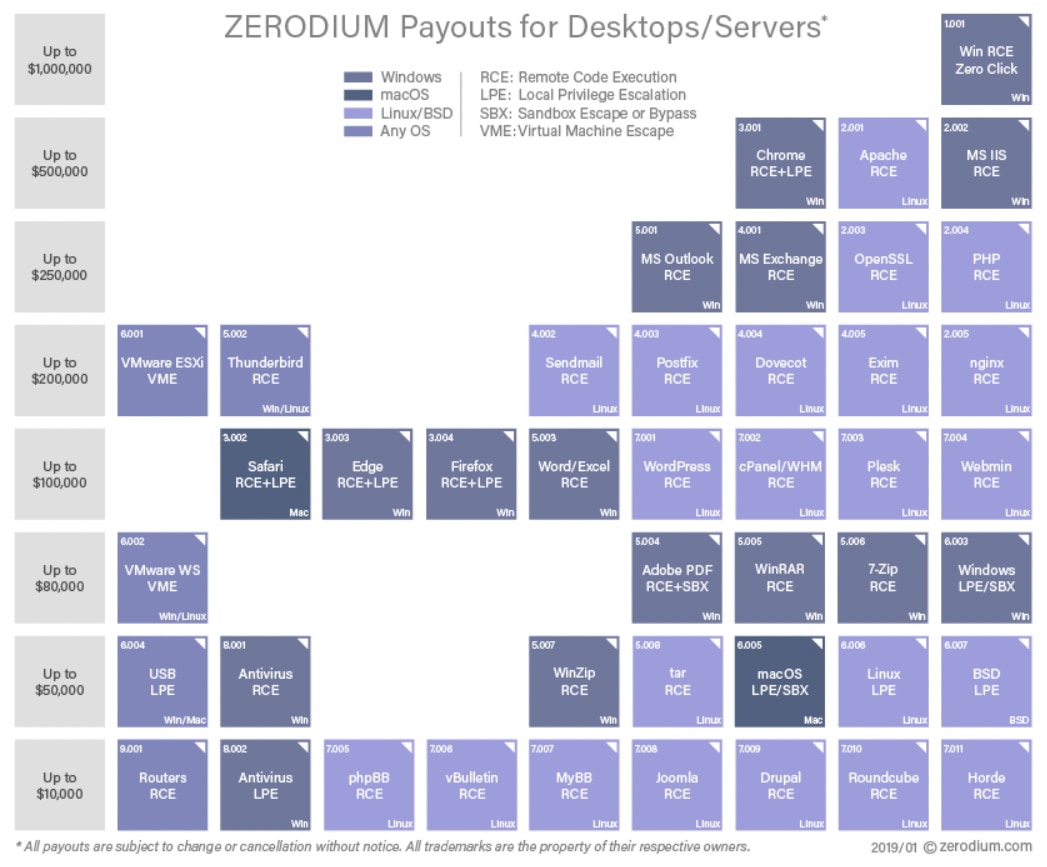

上記と同様のGoogleのThreat Analysis Group(TAG)の記事で、ゼロデイ脆弱性を悪用するための脆弱性情報を販売するエクスプロイト・ブローカーが増加していることも示しています。

エクスプロイト・ブローカーの一つにZerodiumがあります。

Zerodiumは以下のように、WindowsやiOS、Androidといった対象の脆弱性に多額の懸賞金をかけて買い取り、顧客に販売するサービスです。

Zerodium Desktop/Servers報奨金表

これまではゼロデイ脆弱性を発見し、悪用できる形まで発展させ、実際に悪用する技術・知識を持った高度な組織だけがゼロデイ攻撃を行うことができました。

エクスプロイト・ブローカー市場の拡大によって、購入するだけでゼロデイ攻撃が可能になり、専門知識があまりなくても悪用が可能になります。

市場の拡大はゼロデイ攻撃をより多く開発し販売することを促進する効果も考えられるため、ゼロデイ攻撃の増加の要因に繋がります。

ゼロデイ攻撃への対策

増加傾向にあるゼロデイ攻撃への対策についてIPA『情報セキュリティ10大脅威 2022』をベースに説明します。

以下のように、事前に脆弱性が発見された場合の準備から、日々の運用、早期検知ができる仕組みの導入、脆弱性への対応方法があります。

準備

- 資産の把握

- 対応体制の整備

- セキュリティサポートが充実したソフトウェア・バージョンの利用

運用

- 利用するソフトウェアの脆弱性情報の収集と周知

- 対策状況の管理

- ネットワークの監視

早期検知

- IDS/IPS、WAFの導入

対応

- 回避策・緩和策の適用

- 修正プログラムが公開された場合には修正プログラムの適用

内容として基本的なセキュリティ対策方法が示されているように感じるかもしれません。

実は、同資料の「6位脆弱性対策情報の公開に伴う悪用増加」(Nデイ脆弱性)への対策方法を見るとほぼ同じ内容が書かれています。

ゼロデイ攻撃は修正プログラムがなく対策が困難だと思われますが、上記の基本的な対策をまずはしっかりと行うことが大切です。

修正プログラムがない場合でも一時的な回避策・緩和策が提供されるケースもありますし、WAFのルールセットの変更や更新で緩和することも考えられます。

最近ではNデイ脆弱性も脆弱性情報が公開されてからすぐに攻撃活動が開始されることも多いですが、Log4Shellのようなゼロデイ脆弱性がSNSなどで話題になるとすぐに攻撃コードも公開され、攻撃活動が活発化されるので特に早期の対策検討が必要です。

Nデイ脆弱性の場合ではベンダーから脆弱性情報と対策情報が公開されるため、脆弱性情報の収集が比較的楽に行うことができます。

ゼロデイ脆弱性の場合ではベンダーから情報が公開される前にSNSで公開され攻撃活動が開始することもあるため、早期の情報収集が難しい場合があります。

ゼロデイ攻撃の対策の場合、特にSNSなどからの情報収集も行うことで早期対策に繋げることができます。

おわりに

ゼロデイ攻撃はIPA『情報セキュリティ10大脅威 2022』の7位に新たに「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」が追加されたことや、GoogleのProject Zeroが数の増加を示していることなどからも注目されています。

ゼロデイ攻撃の増加の背景にある3つの要因を説明しましたが、エクスプロイト・ブローカー市場の拡大といった悪い要因だけでなく、ゼロデイ攻撃の検出・報告が向上した、セキュリティ技術・体制の増加といったセキュリティの成長によるものもあります。

ゼロデイ攻撃の対策もNデイ脆弱性への対策と同様に基本的な対策をすることが大切です。

yamoryは、アプリケーションライブラリ、ミドルウェア/OS、コンテナの脆弱性管理を行うことができるクラウドサービスです。

ゼロデイ脆弱性を早期に通知する緊急脆弱性速報機能も提供しています。

ご興味がある方はこちらより資料請求を行うことができます。

セミナーも定期的に開催していますのでこちらのページよりご参加ください。