Visionalグループ

グループ会社横断のソフトウェア脆弱性管理を完全自動化、工数をゼロに

即戦力人材と企業をつなぐ転職サイト「ビズリーチ」をはじめ、多彩な分野でテクノロジーを活用し、産業のデジタルトランスフォーメーション(DX)を推進する事業づくりを続けるVisional。事業・組織が大きく拡大していく中で、社会への責任を果たしうるセキュリティ組織を立ち上げていくプロセスと、そこでyamoryが果たした役割について、セキュリティ室マネージャーの薄井氏に話をうかがいました。

Visionalグループ

ビズリーチ、HRMOSを中心としたHR Tech領域を軸に、M&A、物流Tech、セールスTech、サイバーセキュリティなど幅広いSaaSサービスを手掛ける

業種 ITサービス/SaaS

従業員数 1,466名(連結・2021年7月末現在)

掲載日 2022年8月

課題

-

手動によるIT資産の把握と脆弱性管理を行っていたが、会社の成長と事業の多角化で工数がかさんでいた

-

限られたリソースの中で事業並走型のセキュリティ組織にしていくため、自動化できるソリューションを探していた

-

導入までのハードルが非常に低い

-

脆弱性情報の収集、SBOM管理、対応指示とステータス管理までを見やすいインターフェースで自動化できた

活用シーン

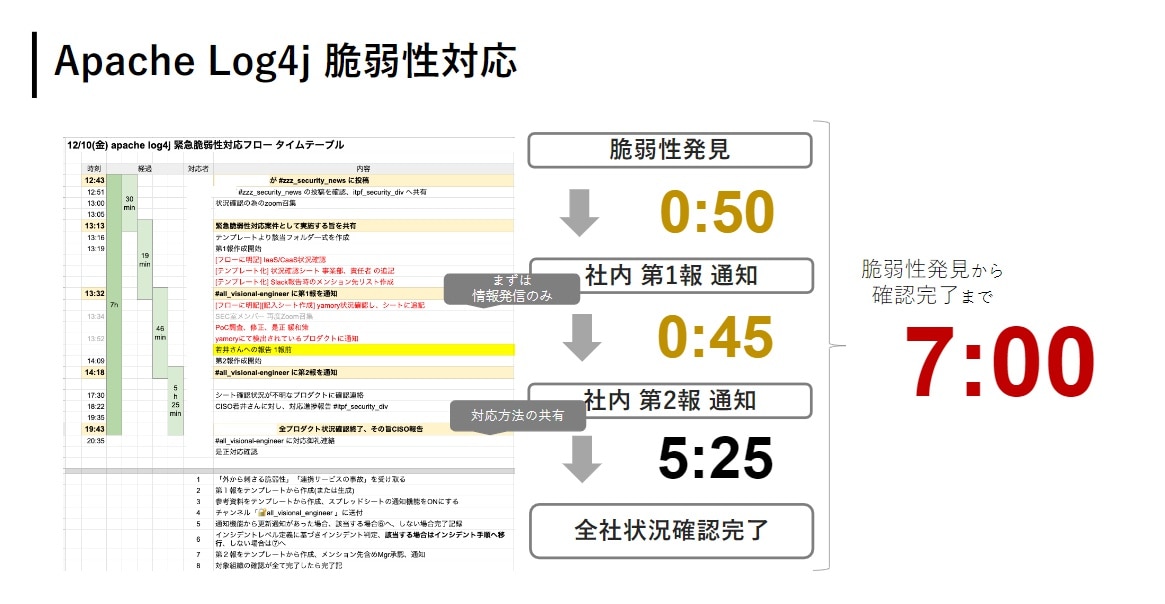

- 全社で利用しているソフトウェア、SBOMの可視化が済んでいたため、Log4jの対応も7時間で完了、有事で活用できた

- ソフトウェアと外部の脆弱性情報や攻撃リスクとの突き合わせは、毎日yamoryで自動的に実施

- 脆弱性対策で必要なセキュリティ上のアドバイスもyamoryがやってくれるため、事業部による自発的な対応が可能になり、コミュニケーションコストも削減

――もともと脆弱性管理はやっていたところに、後からyamoryを導入したと伺っています

薄井:

はい。Visionalでは4〜5年前に全社横断のセキュリティ組織が立ち上がり、IT統制チーム、攻撃情報の収集や脆弱性管理のレッドチーム、情報教育、監視等を担うブルーチームの3つの機能を軸に、すでにある程度運用がなされていました。実際にyamory導入前も、年に一度の脆弱性診断を内製で実施し、検出したものをチームに共有して直してもらう、ということを行っていました。

――グループ会社も含めてすべて内製で担当されていたんですか?

Visionalには、ビズリーチのように多くのお客様にご利用いただいているようなプロダクトから、当時まだリリース準備段階の新規事業まで、求められるセキュリティ水準やフェーズがバラバラのプロダクトが10以上ありました。それぞれの状況に合わせた適切な基準と調整を行うには、自分たちでやるのが一番効率的であり、それぞれの事業やプロダクトに適したセキュリティ対応ができるという判断でした。コストメリットも大きいですしね。

――属人的な対応を余儀なくされていたんですね

ただ、やはり自分たちで行うのはそれなりに大変です。複数のスプレッドシートを用意して、各事業部の担当エンジニアとスプレッドシート上で対応状況をやりとりして…という状況でした。複数のプロダクトや開発チームをもつ事業会社でセキュリティを担当されている方には、この大変さがイメージできるかもしれません。

現在、アプリライブラリのソフトウェアに対する脆弱性管理は完全にyamoryに移行しました。自動で毎日スキャンが行われ、対応の優先順位付けであるトリアージも自動でなされます。何より脆弱性に対する対策まで書いてあるのがとてもよいですね。脆弱性の数×対策として倍々に増大するコミュニケーションを人手で行っていたので、負担が一気になくなりました。その分のセキュリティエンジニアの工数がまるっとなくなった感じです。

――yamoryを活用することで、自動化と工数削減を実現したんですね

今はそのリソースで、ホストやコンテナの脆弱性管理の効率化や、クラウドインフラの設定の不備を検知するための仕組みづくりを行っています。Amazon Inspector、ECRを組み合わせた脆弱性スキャンや、AWS Config等を利用したクラウドインフラの設定の不備の検知は運用を開始していて、GCPもツールを導入中です。

――Log4Shellの対応ではyamory導入の効果がありましたか?

まだ記憶に新しい、2021年に発覚したLog4jの脆弱性。悪用が比較的簡単であり、発生が年末だったことも重なって混乱した現場が多かったゼロデイ脆弱性だったと思います。その中で、情報検知から対策完了まで、7時間という圧倒的な短時間で対応を完了できたのは、日頃からyamoryでソフトウェア一覧を可視化していたからでした。yamoryで全社横断的にソフトウェア検索を行い、早期にLog4jを利用しているプロダクトを特定。ピンポイントで開発チームとコミュニケーションを取り、脆弱性の説明と対策の情報提供を行ったことが、短時間で対応できたことに大きく寄与しましたね。

「使ってますか?使ってませんか?」といったヒアリングから始めていたら、多数の事業を抱える企業であればあるほど工数が膨らみ、早期に対応を開始したのになかなか終わらない事態になっていたと思います。

(その時の事例をビジネス+ITにて紹介いただきました)

脆弱性対策のプロセスはどの企業でも基本的には同じです。

- 社内のシステム、ソフトウェアの管理

- 脆弱性情報の収集

- その対応支援

の3つに大きくプロセスが分けられます。その中で、yamoryには前者2つを任せ、私たちは「対応支援」にフォーカスする時間を増やすようにしています。内製のセキュリティチームだからこその価値である、事業に一番身近な立場であることを大事にしているんです。

「いろいろ言ってくる人たち」にならないこと、つまりプロダクトを守りながら、本来目指す姿を実現するために、一緒に考えてくれるのだという信頼関係が最重要だと思っています。日々の脆弱性対策やセキュリティ診断を通じて、一緒に答えを導き出していく取り組みを丁寧に積み重ねてきたからこそ、信頼関係に基づいてLog4jのアラートにもすぐに対応してくれたのだのだと、おこがましいかもしれないですが自負しています。ワンチームである、くらいの心持ちです。チームを立ち上げ、運用が一通り回り始めた今だからこそ、さらに一歩先行くためには日頃のコミュニケーションが大切なのだと実感した出来事でした。

――他の会社さんでは、セキュリティチームとプロダクトチームが分断してしまい、脆弱性対策の導入がうまく進まないという話も良く聞きます

Visionalでは、yamory導入時に何もなかったというか、正直導入タイミングが思い出せないくらい障害がなく本当にスムーズでした。セキュリティ室のメンバーが、もともとプロダクトチームから来た人が多いのも大きいかもしれません。メンバーの横のつながりからセキュリティに対する意識を徐々に社内へ浸透させていきました。私自身も、もとはプロダクトサイドのインフラメンバーでしたしね。

もちろん、自動化による工数削減はyamoryの良さですが、それ以上にyamoryを使い続けたいと思えるのは見やすいインターフェースにあります。リスクごとに自動でトリアージされた脆弱性を事業部が自律的に修正するには、ツールそのものの使いやすさが非常に大切です。

――yamoryでは、検出された脆弱性に対して「どこにリスクがあるのか」「アップデートすべきバージョン」「手動で脆弱性を回避する場合における手法」などについても日本語で提供しています

そうですね。そのおかげで、私たちセキュリティチームが事業部に対して、脆弱性ごとにひとつひとつ情報提供するという手間が省けます。また、セキュリティに詳しくないエンジニアでも触りやすいシンプルなUXなので、ツールそのものへの使い方もひと目でわかるのがとてもよいですね。

――yamoryの今後に期待していることはありますか?

クラウドインフラの管理をはじめとしたアプリライブラリ以外の脆弱性は、現在他のツールや自作ツールで管理している状態です。AWS,GCP,AzureなどのIaaS/CaaSの設定を中心としたリスク管理もyamoryでできるようになると伺っているので、早くリリースされないかなと心待ちにしているところです。また、脆弱性診断の結果はスプレッドシート等で管理でしているので、他のツールで検知した脆弱性や診断結果もyamoryで管理できるようになると良いですね。

セキュリティ室 サイバーセキュリティグループ

また、実は私たちもIT統制、ブルーチーム、レッドチームと機能ごとに別れていた組織を、この夏から1つの「サイバーセキュリティグループ」として再編してリスタートし、セキュリティ水準のさらなる高度化を目指しています。PSIRT/CSIRTのあり方は事例情報が出回ることもなく手探りの企業さんも多いかと思いますが、できる範囲で情報発信を進め、業界全体のセキュリティ水準の向上に寄与していきたいです。

――ありがとうございました

CONTACT

お問い合わせはこちら

サービスの詳細を

知りたい方

実際の操作を見ながら

運用をイメージしたい方

課題のヒアリングや

相談をご希望の方