不正アクセスとその事例、対策について

不正アクセス はサイバー攻撃に関するニュースのなかではとても聞き馴染みのある言葉の一つかもしれません。

テレビ、新聞、ニュースでも企業の名前とともに耳にする機会が多い言葉です。

しかしながら「不正アクセス」という言葉だけをダイレクトにいざ説明しようとすると、意外に難しいのではないでしょうか?

この記事では「不正アクセス」そのものと、不正アクセスの事例や手口、対策についてご紹介いたします。

不正アクセスとは

「不正アクセス」とは一般的に、「正当なアクセス権限を持たない人間が、認証機能が設定された電子機器(パソコンやスマートフォン、サーバーなど)や情報システム(Web サービスやソフトウェアなど)の内部へ侵入したり利用する行為」を指します。

また「不正アクセス」については明確にこの行為を禁止する法律が存在します。

それが「不正アクセス禁止法」という特別刑法です。

この「不正アクセス禁止法」では ID やパスワードで管理されている機器を不正アクセスの対象にしています(つまり ID やパスワードなどの認証機能を何も設定していない場合は、そもそも誰もがアクセス可能だとみなされるため不正アクセスには該当しません)。

具体的には「不正なログイン」と「不備への攻撃」を「不正アクセス」行為として定めています。

不正なログイン

不正に入手した ID やパスワードを使って、電子機器や情報システムを利用できる状況にすること

不備への攻撃

脆弱性、セキュリティホール、不具合(バグ)、設定のミスなどを利用したサイバー攻撃などで、電子機器や情報システムを動作、利用させることができる状態にすること

また「不正アクセス禁止法」では以下の行為を禁止事項として挙げています。

- 不正アクセス行為

- 他人の識別符号(ID やパスワードなど)を不正に取得する行為

- 不正アクセス行為を助長する行為

- 他人の識別符号(ID やパスワードなど)を不正に保管する行為

- 識別符号(ID やパスワードなど)の入力を不正に要求する行為

上記のとおり単純な「不正アクセス」ではなく、それを助長する行為なども刑罰の対象となります。

不正アクセスの事例、手口とは

不正アクセスの事例は世界中で枚挙に暇がありません。

(ここ最近ですと、国内でも「三菱電機」様での不正アクセスや「7Pay」などでの事案がニュースでも話題になりました。)

日本国内における不正アクセスの事例や発生件数は総務省が毎年発行している「不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況」で発表がされており、不正アクセスの「認知件数」「検挙状況」「特徴」などが紹介されています。

ここでは例として最新の平成 30 年度の「不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況」の内容を紹介します。

https://www.soumu.go.jp/menu_news/s-news/01cyber01_02000001_00020.html

平成 30 年における不正アクセス行為の認知件数は 1,486 件となっております。

(これはあくまで認知という公的機関に対して報告がなされた数ということになります。逆に言えば認知や報告がなされていないところではこれ以上の不正アクセス行為が行われている可能性があります。)

また不正アクセス行為を受けた企業の内訳は「一般企業」が 88%、「大学・教育機関」が 11%、「行政機関」「プロパイダ」が 1% となっています。

またこの発表内でもうひとつ注目すべき項目として「不正アクセス後の行為」が存在します。

直接的な被害へとつながる不正アクセス後の行為を把握することも不正アクセスの危険性を把握するために非常に有用です。

平成 30 年に起きた不正アクセスの内訳は以下のようになっております。

- メールの盗み見等の情報の不正入手: 26%

- インターネットバンキングでの不正送金等: 23%

- オンラインゲーム・コミュニティサイトの不正操作: 13%

- 仮想通貨交換業者等での不正送信: 12%

- インターネットショッピングでの不正購入: 10%

- インターネット・オークションの不正操作 : 2%

- 知人になりすましての情報発信: 2%

- ウェブサイトの改ざん・消去: 1%

- その他: 13%

メールのような重要な個人情報に関するものや、不正送金、仮想通貨、インターネットショッピングといったお金や決済が多く利用されている場面での被害が多い傾向にあります。

上記のような被害をもたらす不正アクセスの代表的な手口(攻撃手法など)として、いくつかご紹介します。

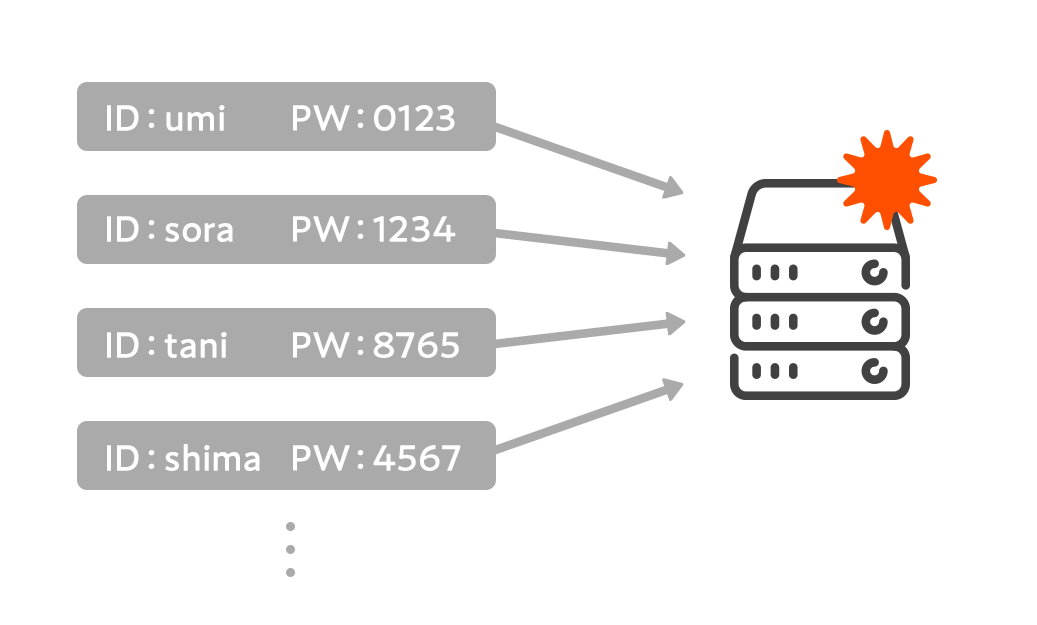

パスワードリスト攻撃

パスワードリスト攻撃とは、攻撃者側がユーザーの ID、パスワードがセットになった情報リストを事前に利用し、不正ログインを試みると攻撃手法のことです。

攻撃者はどこかでユーザーの ID とパスワードがセットになったリストを入手し、それを元に特定の Web サービスなどにログインを試みます。

上記のような複数ユーザーの ID と PW のセットが含まれたリストを基に EC サイトや決済サービスなどの Web サービスにログインをします。

ここで狙われるポイントは「ユーザーは複数のサービスで同じ ID とパスワードを使いまわしている」という慣習です。

同じ ID とパスワードの組み合わせで他のサービスにログインが可能という状況が発生してしまうのです。

補足: ID やパスワードが盗まれる経路はさまざまですが、「SQL インジェクション」や「標的型攻撃」など脆弱性を利用し、システムに侵入して入手する方法と、ソーシャルエンジニアリングやアンダーグラウンドサイトを利用してシステムなどを介さず入手する方法の2種類が存在します。

非常にやっかいなのは、一度攻撃が成功するとそこで入手されたリストがまた広く出回る点です。

つまり「被害」を受けたサイトから流出したデータが、次は「攻撃」側が使うリストの一部として使われ、どんどん拡大していってしまい、負の連鎖が継続してしまうのです。

総当り攻撃

総当り攻撃も ID やパスワードの組み合わせを利用して、不正ログイン行為を試みる攻撃手法です。

パスワードリスト攻撃との違いは ID とパスワードのリストを事前に入手せず、パスワードによく使われる単語をツール等によって組み合わせるなどを通して不正ログインを試みるという点になります。

総当たり攻撃にはさらに代表的な 2 種類の攻撃方法が存在します。

ブルートフォースアタック

ツールを使用して、全ての単語を高速で入力し続ける不正アクセス手法。強引に力技でログインを試みる攻撃手法です。

辞書アタック(辞書攻撃)

パスワードに使われやすい単語を集め、ツールを使って組み合わせを総当たりで入力する不正アクセス手法です。

また、上記のような不正アクセスを試みる方法とは違うアプローチで行われる攻撃がフィッシング攻撃です。

フィッシング攻撃

フィッシング攻撃は、情報の不正入手を目的とするソーシャルエンジニアリング手法です。

技術的な手段によって、メッセージやウェブページを信頼できる相手のものであるように見せかけ、情報を盗み、不正アクセスへと利用します。

2020 年 2 月現在において世界中で猛威を振るうマルウェア「Emotet」もこのフィッシング攻撃の手法で拡散されています。

具体的には信頼できるような件名でメールを送付し、添付した感染済みの Word 文書を開かせるという手法です。

また、フィッシング攻撃の中でも特定の企業の社員などを標的とする手法は「スピアフィッシング」と呼ばれます。

不正アクセスによってもたらされる影響や被害

不正アクセスは、企業や組織にとって経営活動の停止や重要情報の流出など非常に大きな被害をもたらします。

組織のシステムまたはユーザーアカウントへの不正アクセスを実行することにより、攻撃者は具体的に以下のような行為が可能となります。

- 組織内や顧客/関係者の個人データを盗んだり破壊する

- システムを破壊する

- 詐欺を実行してお金や商品を盗む

- ユーザー ID を盗む

- システムを侵害し、それらを不正または犯罪行為に使用する

- 組織システムの妨害またはウェブサイトの改ざん

また、このような行為を受けることによって組織や企業以下のような影響を被ります。

- 評判と信頼感が著しく損なわれる

- 事業継続が困難になる

- 財務評価または株価が低下する

- 損傷制御および侵害調査を実施するためのコストをかぶる

- 政府またはセキュリティ基準によって課される罰金

- 影響を受ける当事者への損害賠償の支払い

- PRおよびコミュニケーション費用

不正アクセスへの対策とは

不正アクセス行為にはどのように対策すればいいのでしょうか。

一般的な対策方法を以下に記載します。

脆弱性への対策

先述の通り ID / PW のリストはシステム上の不備(脆弱性、セキュリティホール、不具合(バグ)、設定のミスなど)を利用して入手されることがあります。

そのため、まずはシステム側としてこれらへの対策を実施する必要が生じます。

基本的には脆弱性をはじめとした各システムの不備の全貌をしっかりと把握し、一つ一つに対処していくことが挙げられます。

ただし、これらのシステム全体に存在する可能性のある不備を手動で一つ一つ把握するのは膨大な時間が必要となり、またその確実性にも疑問が残ります。

そのため、SAST、 DAST、IAST、 SCA および RASP などと言ったツールを利用し、対処していくことが効率の面からも現実的であると言えます。

※脆弱性を利用した攻撃方法や対策については下記の yamory ブログ記事でも紹介しておりますので、こちらも合わせてご参照ください。

セキュリティ対策ソフトやファイアウォールの活用

外部からの攻撃に対応するため、セキュリティ対策ソフトやファイアウォールなどを利用する方法も有効です。

セキュリティ対策ソフトは個々のクライアントPCに導入することで、ID やパスワードの管理機能や迷惑メール防止機能などによって不正アクセスを防ぐことが可能です。

また、ファイアウォールは不正通信のブロック機能やアクセスログの記録などを行うことで不正アクセスの防止や検知に役立ちます。

セキュリティ対策ソフトやファイアウォールについても導入するレイヤーや機能などによって種類が異なるため、専門家のアドバイスなどを踏まえて総合的な観点から選定をすることが重要です。

その他、システム側だけでなくオペレーションや管理体制の強化も重要な対策となります。

- パスワードや認証要素の強化

- 推測しやすいパスワードの回避

- 多要素認証(MFA)の導入

- 管理体制の徹底

- 社内の機器管理の強化

- パッチ/ソフトウェア・アップデートの更新の徹底化

さいごに

上記の通り「不正アクセス」は非常に多彩な攻撃方法があり、かつ危険度の高いサイバー攻撃手法です。

これに対抗するためには現在利用しているサービスの種類、規模によって、単一の対策だけでなく Web アプリケーション自体の改修や運用方法の見直しなど、予算に応じて最も効果的にセキュリティレベルを高めるための施策を総合的な視点から実施する必要があります。

セキュリティツールの活用なども視野に入れた、横断的かつ総合的な対策をぜひご検討ください。