Apache Log4j の脆弱性対策なら yamory(Log4Shell、CVE-2021-44228の対策)

2021年12月10日、Javaベースのログ出力ライブラリ「Apache Log4j」に深刻な脆弱性(Log4Shell、CVE-2021-44228)があることが公表されました。

とても広く利用されているライブラリであり、攻撃も非常に容易で、危険性もとても高いため、2014年に大きな話題となった「Heartbleed」「Shellshock」と同等レベルの深刻な脆弱性と言われております。

国内でも本脆弱性の悪用を試みる通信がすでに観測されており、 JPCERT の注意喚起や、 IPA の重要なセキュリティ情報でも早急な対応を呼びかけています。

JVM系言語(Java、Scala、Kotlinなど)でソフトウェアを開発・運用をしている場合、本脆弱性の対象となっているlog4j-coreに依存している可能性があり、依存関係の確認とアップデートなどの対策が必要となります。

脆弱性管理クラウド yamory では、本脆弱性の対策を行う上で便利な機能が揃っております。

このブログではこれらの便利機能をご紹介させていただき、現在対応中の企業やこれから対応を検討していく企業も多いと思いますので、少しでも貢献できれば幸いです。

また、無料トライアルもありますので、一度スキャンして確認してみたいという場合は是非お問い合わせください。

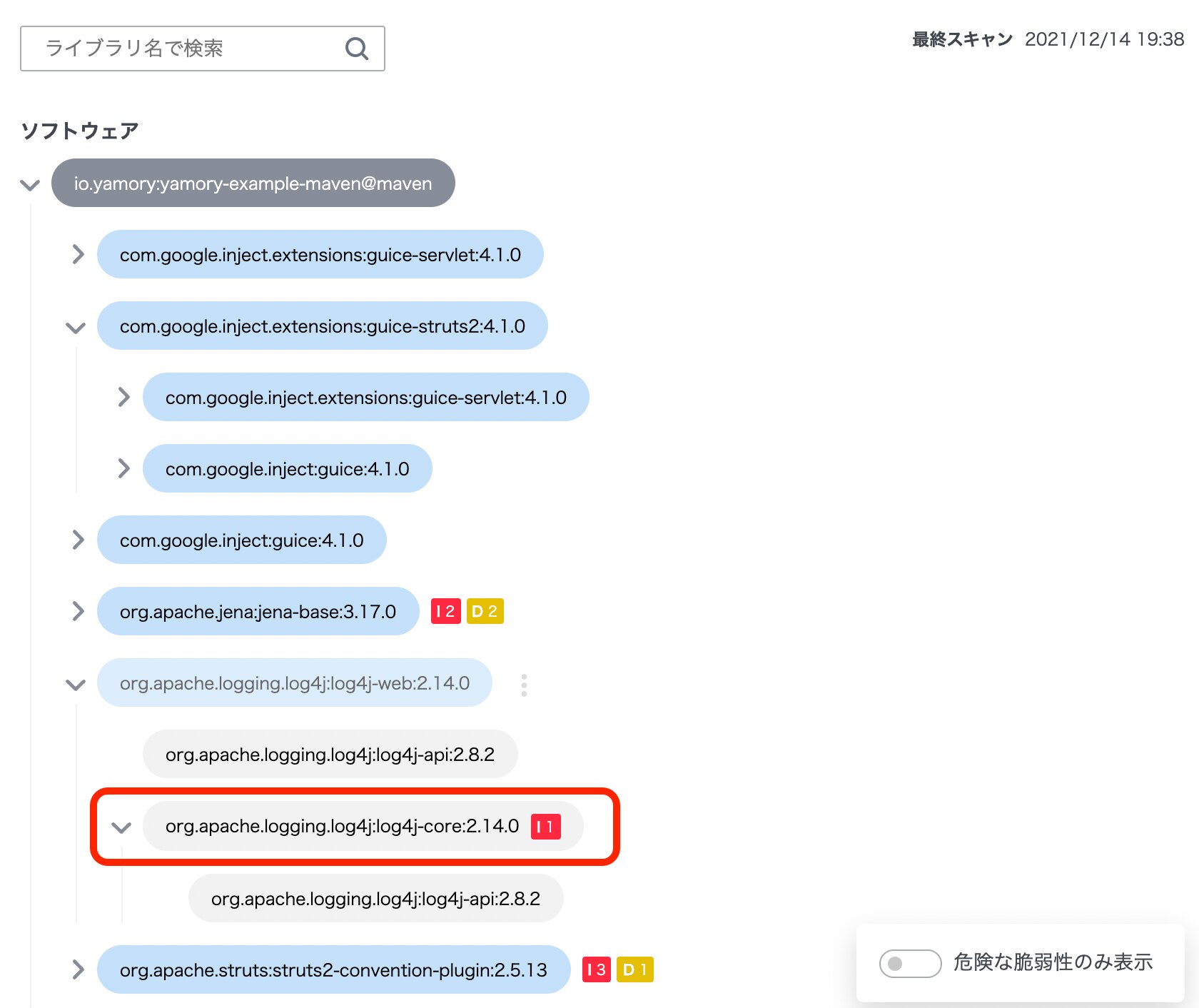

依存関係を正確にスキャン、間接依存の脆弱性検知もバッチリ

yamory のアプリライブラリスキャン機能は、ソフトウェアの依存関係を正確にスキャンします。さらに依存のツリー構造ごとデータベース化し可視化するため、対象のソフトウェアが依存関係上どこにあるのかを正確に把握することができます。

依存関係上どこにlog4j-coreがあるのか確認する

依存関係上どこにlog4j-coreがあるのか確認する

本脆弱性の対象となったlog4j-coreは、直接依存ではなく間接的に依存しているケースも非常に多いです。検知ツールの中には間接依存を正確にスキャンできないツールも存在するため、本脆弱性の対策を進める際は間接依存も正確にスキャンできるツールか確認して利用してください。

脆弱性やソフトウェアの横断検索機能で、全社の脆弱性の対応状況を把握

本脆弱性のような非常に深刻な脆弱性が発見された場合、対象のソフトウェアを利用している部署やチームがないを早急に確認する必要があります。また、対象のソフトウェアがあるかわかった場合は、全ての部署やチームが対象の脆弱性を対応したかどうかを確認する必要性も出てきます。

脆弱性管理クラウド yamory のセキュリティチーム機能には、チームを跨いだ組織全体でのソフトウェアの横断検索機能や、脆弱性の横断検索機能があります。

全社のセキュリティ担当者は、上記の機能を利用して対象ソフトウェアの存在確認や、脆弱性の対応状況を確認でき、対象チームに対して対応を呼びかけることが可能です。

ソフトウェア横断検索機能でlog4j-coreを検索する

ソフトウェア横断検索機能でlog4j-coreを検索する

log4j-coreをキーワード検索することで、どのチームのどのプロジェクトがlog4j-coreを利用しているか確認できます。

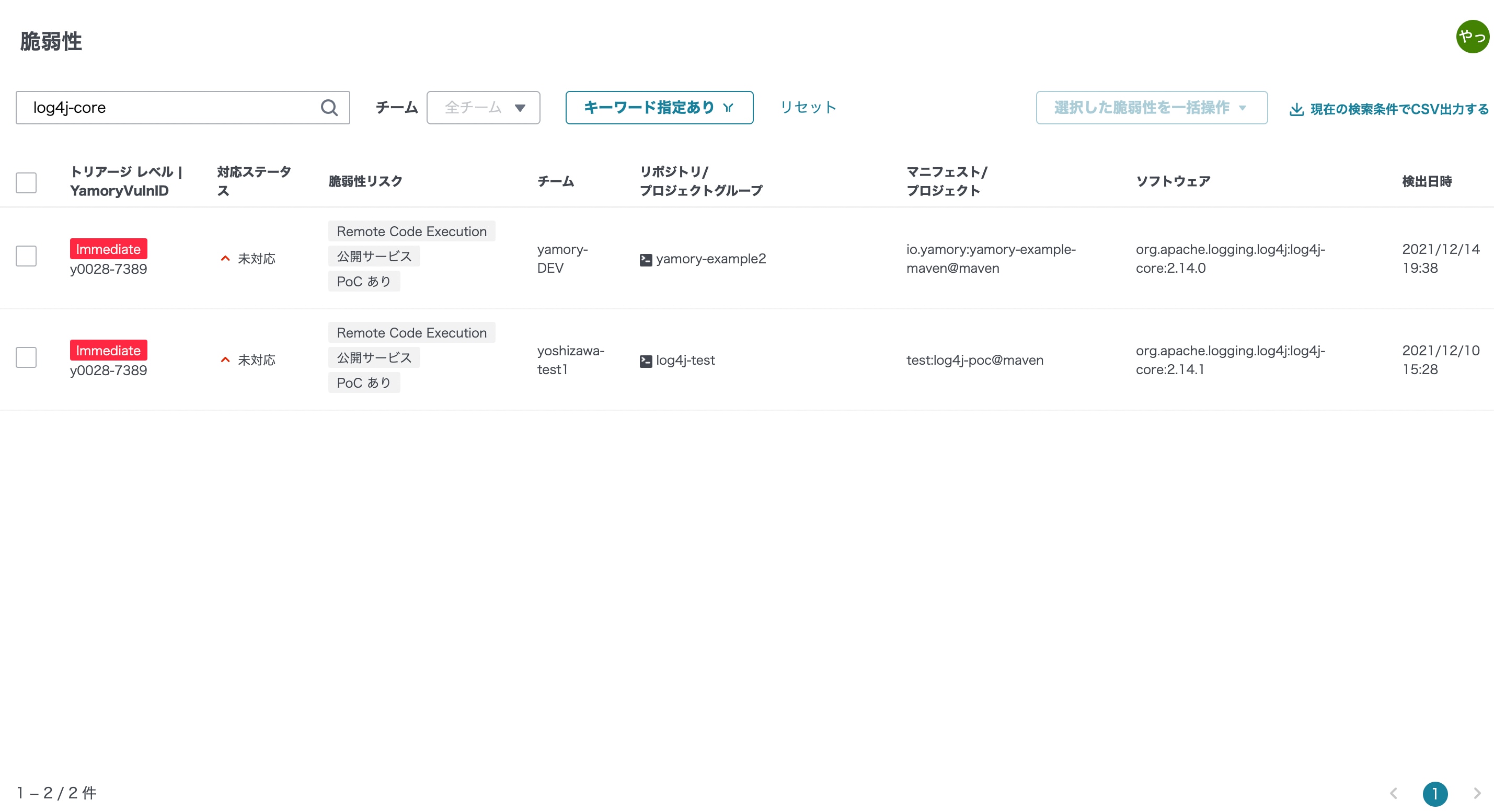

脆弱性横断検索機能でlog4j-coreを検索する

脆弱性横断検索機能でlog4j-coreを検索する

log4j-coreをキーワード検索することで、どのチームのどのプロジェクトでこの脆弱性が検知されたか、またその対応ステータスも確認することができます。

0-day攻撃があった脆弱性の検知もスピーディー

世の中にはさまざまな脆弱性検知ツールが存在し、オープンソースでも探せばいくつか存在しています。その多くのツールは外部の脆弱性データベースに依存しており、今回のような深刻な脆弱性が発見された場合、外部の脆弱性データベースの更新に時間がかかり、発見から何日も経ってからやっと脆弱性が検知できるようになるケースが多いです。

脆弱性管理クラウド yamory では、セキュリティアナリストがyamoryの脆弱性データベースを日々更新しているため、今回のような深刻な脆弱性が発見された場合、スピーディーにyamoryの脆弱性データベースの更新作業を行えます。結果的に、0-day攻撃があった脆弱性の検知も早期に可能となります。

本脆弱性についても、発見当日である2021年12月10日中には、yamoryの脆弱性データベースに登録し、当日中に検知可能な状態となりました。

ただ、脆弱性データベースの更新作業について多少のタイムラグが発生するケースもございます。そのような場合でも、前述したソフトウェアの横断検索機能を利用し、対象のソフトウェアの存在確認をしていただくことで、0-day攻撃があった脆弱性の検知や対策を進めることができます。

脆弱性データベースを専属のセキュリティアナリストが日々メンテナンスしていることに加え、ソフトウェアの横断検索機能もあるyamoryは、0-dayへの対応に強いツールと言えるのではないでしょうか。

最後に

本脆弱性の対策には、依存関係内部の間接依存のlog4j-coreの存在把握や、組織全体での対応の状況確認など、人力で全てを行うとするととても大きな対応コストがかかります。脆弱性管理クラウド yamory には、依存関係内部まで正確にスキャンできる機能や、セキュリティチームによる横断管理機能などがあり、本脆弱性の対応をサポートできる機能が揃っております。

現在多くのコストを払って対応している企業や、これから対応を検討していく企業も多いと思いますので、少しでも貢献できれば幸いです。

また、無料トライアルもありますので、一度スキャンして確認してみたいという場合は是非お問い合わせください。