株式会社マクロミル様

多数プロダクトの脆弱性とEOLリスクを可視化し、月数十時間の脆弱性レポート作成工数をゼロに

2025-10-21

マーケティングリサーチのリーディングカンパニーである株式会社マクロミル。同社では、多数展開するプロダクトの脆弱性管理において、手作業による工数の増大と全体像の把握の困難さに課題を抱えていました。

脆弱性管理クラウド「yamory」の導入により、これまでプロダクトごとに行っていた月次のレポート作成工数をゼロにすることに成功。さらに、脆弱性の「見える化」は、開発者一人ひとりがセキュリティを“自分ごと”として捉える文化を醸成し、チーム全体の意識向上にも大きく貢献しています。

今回は、セキュリティの取りまとめ役を担う今村氏と、実務の中心としてyamoryの活用を推進されている吉川氏に詳しくお話を伺いました。

課題

- 多数のプロダクトにおけるOSSの脆弱性管理において、手作業での突合作業に膨大な工数がかかっていた

- プロダクトごとに管理担当者が異なり、会社全体での脆弱性の状況や対応ボリュームを把握することが困難だった

- 手動での管理では、対応の抜け漏れや属人化のリスクが常に付きまとっていた

- アプリケーション、OS、EOL(End of Life)、クラウド設定(CSPM)を一つのプラットフォームで一元管理できる点

- 必要な情報が直感的に表示され、エンジニアにとって分かりやすいUI/UX

- 脆弱性が含まれるファイルパスまで特定でき、原因調査を迅速に行える詳細な検知能力

- 多国籍な開発メンバーが在籍しており、日本語・英語表示に対応している点も重要なポイントだった

導入後の効果

- yamoryのAPIを活用しレポート作成を半自動化。各プロダクトで月あたり数時間を要していた作業がゼロになった

- 脆弱性情報が全社で可視化され、開発者一人ひとりがセキュリティを“自分ごと”化。チーム内で脆弱性に関する会話が生まれるなど、セキュリティ意識が格段に向上

- EOL情報を将来の予算策定や資産管理に活用。計画的なシステム更新やコスト管理が実現

- 対外的なセキュリティチェックシートにおいて、経済産業省の推奨リストに掲載されているツールを利用していると、記載できるようになった

――皆さまのお役割と、事業におけるセキュリティの位置づけについてお聞かせください。

今村氏:

我々はグローバルテクノロジー本部という、社内のITシステム全般の開発・管理を担う部門におります。その中で私はセキュリティ全体の取りまとめを、吉川は実務担当者として、脆弱性管理をはじめとする具体的なセキュリティ運用を推進する役割を担っています。

ITシステムを開発・運用する上で、脆弱性やEOLの管理は当然行うべきもの、という文化が根付いています。特に、数年前に世間を騒がせたLog4jのような大規模な脆弱性が発生した際には、お客様からの問い合わせも多く、管理体制の重要性を再認識しました。管理されていない状況がいかにリスクであるかを痛感した経験は、我々の意識をさらに高めるきっかけになりましたね。

――yamoryを導入される前は、脆弱性の管理において、具体的にどのような課題をお持ちでしたか?

吉川氏:

最も大きな課題は、管理工数の増大でした。以前も有償のツールで脆弱性情報を収集していましたが、通知が来たものに対して、どのサーバーのどのソフトウェアが該当するのかを一つひとつ手作業で突合していたのです。また、弊社には数多くのプロダクトがあり、それぞれに管理担当者がいるため、「会社全体で今、どれくらいの脆弱性リスクがあるのか」「対応すべきボリュームはどの程度か」といった全体像を把握するのが非常に困難な状況でした。

プロダクトの数が増え、長年運用する中で脆弱性の数も増えてくると、手作業での管理は限界に近づいていましたし、対応の抜け漏れや属人化のリスクもありました。このままではいけない、という課題意識はチーム全体で共有していましたね。

―― クラウド環境の標準スキャン機能も利用されていたかと存じますが、yamoryとの比較はされましたか?

吉川氏:

はい、その標準機能も利用していましたが、私たちの課題を解決するには不十分だと感じていました。その機能は脆弱性をリストアップしてくれますが、そこから「どれに優先して対応すべきか」というトリアージは自分たちで行う必要があります。結局、膨大な数のアラートを前にしてしまい、根本的な工数削減には繋がりませんでした。

―― 数あるツールの中で、最終的に「yamory」に決めていただいた理由は何だったのでしょうか?

吉川氏:

PoC(概念実証)を実施して、まず幅広いレイヤーの情報を一元管理できる点に魅力を感じました。アプリケーションの脆弱性だけでなく、OS、EOL、さらにはクラウド設定まで、まとめて管理できる。これは大きな決め手でした。また、検知された脆弱性に対して、yamoryが自動でトリアージを行った上で「対策方法の判断がつく」レベルで情報を提供してくれる点も評価しました。

今村氏:

私の視点ではまず、UI/UXの分かりやすさが非常に優れていると感じました。必要な情報が必要なだけ、直感的に理解できるUIは、専門家でなくても状況を把握しやすいです。

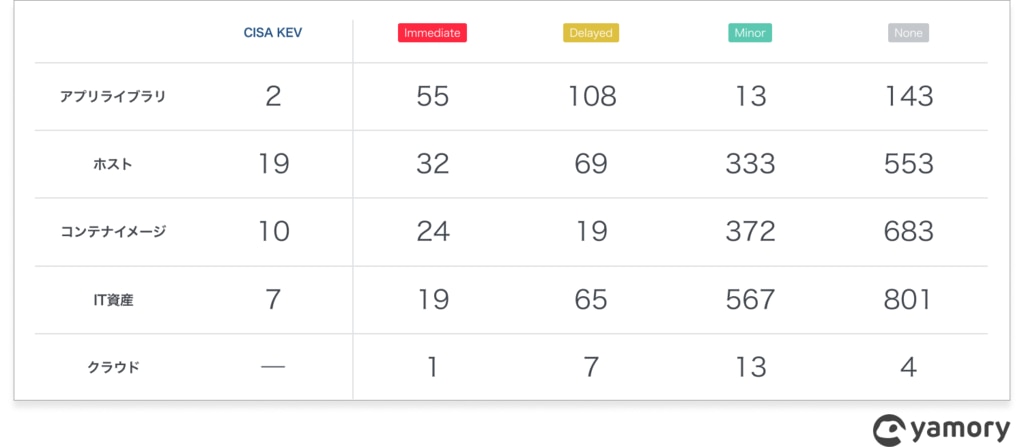

ダッシュボードイメージ

―― UIの分かりやすさや、情報の網羅性を評価いただいた形ですね。

今村氏:

もう一つ、重要なポイントがあります。それは、英語対応です。我々のチームには日本語がネイティブではないメンバーも多く在籍しているため、多言語対応はツール選定における必須条件でした。

吉川氏:

実務的な観点で、検知情報の詳細さも素晴らしかったです。一例として、yamoryはファイルパスまで表示されるので、通常は入るはずのないライブラリが検知された際も、表示されたパスを見て「開発中の一時的なファイルだな」と判断でき、原因特定が非常に容易にできました。

―― 実際にyamoryを導入されてみて、最も大きな変化や効果は何でしたか?

吉川氏:

なんと言っても、毎月数十時間分かかっていた各プロダクトのレポーティングの作成工数がゼロになったことです。導入前は、各プロダクトの担当者がそれぞれクラウドの標準機能などを使って情報をまとめ、月次でレポートを作成していました。弊社には30以上のプロダクトチームがあり、1プロダクトあたり慣れていても1〜2時間はかかっていたため、組織全体では毎月膨大な時間になっていたのです。

現在では、yamoryのAPIを使って私の方で全プロダクトの情報を一括で抽出し、レポートを自動生成する仕組みを構築しました。 これにより、各チームのレポート作成業務がまるごと不要になったのです。 この効果は絶大ですね。

―― それは素晴らしい効果ですね。チームの皆さんの意識や行動に、何か変化は生まれましたか?

吉川氏:

はい、非常に大きな変化がありました。一番は、脆弱性が「見える化」されたことで、開発メンバーの一人ひとりが「自分ごと」としてセキュリティを捉えるようになったことです。これまでは一部の担当者しか脆弱性情報を追っていませんでしたが、yamoryは各メンバーにアカウントを配布してみんなで見るようにしています。

その結果、「自分たちのプロダクトに、これだけ対応すべきことがあるんだ」という認識が広まり、会議でも「この脆弱性、大丈夫だっけ?」といった会話が自然に生まれるようになりました。

それに加えて、対外的なセキュリティチェックシートにおいて、経済産業省のリストに掲載されているツール(※1) を利用していると、自信を持って記載できるようになったのも大きなポイントです。

今村氏:

可視化されたことで、最初は「こんなにあるのか…」と、どこから手をつけるべきか戸惑う場面もありました。 しかし、それこそが意識向上の第一歩だったと思います。

―― 今後の展望として、yamoryをさらにどのように活用していきたいとお考えですか?

今村氏:

実は私は、脆弱性管理と同じくらいEOL管理を重視していました。 というのも、EOLはシステムのバージョンアップ計画、ひいては次年度の予算策定に直結するからです。以前は、大規模なデータベースのEOLが間近に迫り、予算計画の調整に時間を要したという経験もありました。

yamoryを使えば、各プロダクトのEOL情報を俯瞰的に把握できるため、「来年EOLを迎えるこのシステム、対応は計画されている?」と、具体的な指摘ができます。 これにより、計画的な予算確保と資産管理が可能になりました。この活用法は、他の企業様にもぜひお勧めしたいですね。

EOL機能

―― 最後に、かつての貴社と同じように脆弱性管理に課題を感じている企業担当者の方へ、メッセージをお願いいたします。

吉川氏:

クラウドの標準機能を利用した際に出力される膨大な量の検知結果を前に、立ち尽くしている方には、ぜひyamoryをお勧めしたいです。 数千、数万という単位で脆弱性を指摘されても、やる気を失ってしまいますよね。 yamoryは、そうした情報に優先順位というメリハリをつけてくれます。 何から手をつけるべきかが明確になり、着実な一歩を踏み出せるようになりますよ。

今村氏:

脆弱性管理は、担当者だけが見ていてもなかなか進みません。yamoryのように、誰もが直感的に状況を理解できるツールを導入し、自分の担当箇所だけをフィルタリングして見られるようにすることで、各担当者が「自分ごと」として捉え、自律的に動けるようになります。 手作業での情報収集と突き合わせに限界を感じているなら、試してみる価値は十分にあると思います。

――ありがとうございました

※1:「情報セキュリティサービス基準」適合サービスリスト

URL: https://www.ipa.go.jp/security/service_list.html

社名 株式会社マクロミル |

業種 IT・情報通信業 |

従業員数 1001〜5000名 |

課題・目的

|

会社概要 インターネットリサーチを主軸に、企業のマーケティング課題解決を支援する多様なソリューションの提供。国内トップクラスの実績を誇るマーケティングリサーチ会社。 |

企業HP |