弥生株式会社様

30チーム以上の脆弱性・EOLリスクを一元管理。yamoryで実現した「属人化」からの脱却と管理基盤の構築

2025-11-11

バックオフィス業務を支援するソフトウエアの開発・販売・サポートを手掛ける弥生株式会社。同社は、オンプレミスからクラウドまで新旧混在する複雑なシステム環境下で、サービスを安定的に提供し続けるため、セキュリティ体制の強化を推進しています。CTO兼プラットフォームエンジニアリング部の部長を務める佐々木淳志 氏は、過去のセキュリティ課題への対応を教訓に、全社的なセキュリティレベルの向上に着手。その過程で、従来は把握すら難しかった脆弱性やEOL、OSSライセンスの状況を「可視化」し、属人化を解消するツールとして「yamory」の本格活用を推進しました。今回のインタビューでは、数十チームにわたる開発組織全体のセキュリティ意識を変革し、目標を持った運用体制を構築するまでの軌跡を伺いました。

課題

- 新旧混在の複雑なシステム環境で、アプリケーションの脆弱性やEOL(サポート終了)情報を正確に把握しきれていなかった。

- 脆弱性管理が体系化されておらず、エンジニア個人のスキルや努力に依存し、属人化してしまっていた。

- 結果としてセキュリティ対応の優先度を上げることが難しく、セキュリティの強化が喫緊の課題となっていた。

- 他のツールとも比較検証した上で、コストパフォーマンスに優れている。

- 「簡単に始められて脆弱性対策の担保ができる」という導入の手軽さと活用のしやすさ。

- 脆弱性だけでなく、当初からの課題であったOSSのライセンスやEOLの管理も同時に実現できる点。

導入後の効果

- 従来は把握できていなかった脆弱性やEOL、OSSライセンスの状況を、数十チームにわたり全社横断で「可視化」できるようになった。

- 可視化により「深刻な脆弱性ゼロ」といった具体的な目標設定と、それに基づいた運用体制を構築できるようになった。

- 属人化していたEOL・ライセンス管理がツールによって平準化され、対応の精度のムラがなくなった。

- 監査機関や取引先からのセキュリティに関するヒアリングシートに対し、確信を持って回答できるようになった。

――本日はよろしくお願いいたします。まずはじめに、佐々木様の部署での役割についてお聞かせください。

佐々木氏:

私はCTOと、プラットフォームエンジニアリング部の部長を兼務しています。CTOとしては全社的な技術に関する意思決定や戦略策定を行い、プラットフォームエンジニアリング部の部長としては、エンジニアが共通で使うツールやプラクティスの導入を推進する役割を担っています。

――貴社のシステム環境は多岐にわたると伺いました。

佐々木氏:

そうですね。オンプレミスのデータセンターや社内のサーバールームもあれば、クラウドも活用しています。新しいサービスと従来のサービスで、それぞれ違うクラウドを利用しており、プロダクトごとに利用している言語やライブラリ、インフラも異なります。

――そうした環境下で、セキュリティ体制はどのようになっていますか?

佐々木氏:

ここ数年でセキュリティ専門のチームが立ち上がりました。CISOを筆頭に、サイバーセキュリティやガバナンス観点の検討を行うメンバーが複数名所属しています。

yamoryの導入自体は私が担当していたのですが、現在はセキュリティチームに運用を移管しています。彼らがyamoryで組織全体の脆弱性を可視化し、各開発組織に対応を依頼するというフローになっています。

――yamoryを導入される前は、脆弱性の管理において具体的にどのような課題をお持ちでしたか?

佐々木氏:

導入前の課題は、そもそも自分たちのアプリケーションのどこに脆弱性があるのかをしっかりと把握しきれていなかったことです。また、EOL対応が期限までに完了していなかったり、OSSのライセンス管理にも課題を抱えていました。

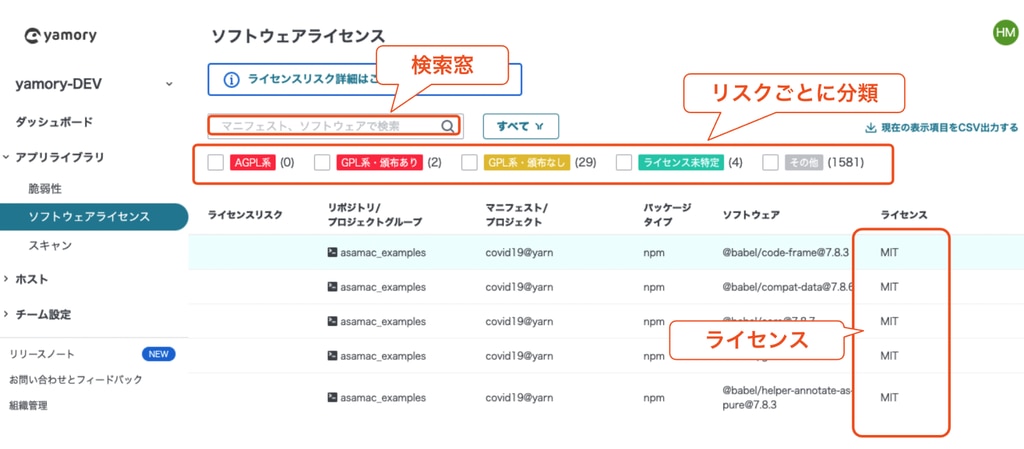

過去には、利用していたOSSに意図せずリンクしていた別の有料ライセンスの把握が難しく、ライセンス違反につながりかねないリスクを抱えていました。

――当時はどのように管理を試みられていたのでしょうか。

佐々木氏:

体系立ててというよりは、個々のエンジニアやチームが頑張って対応している状況でした。

そうなると、どうしてもセキュリティや非機能要件は後回しにされがちで、機能開発が優先されてしまうことがあります。

結果として、過去にセキュリティ上の課題に直面したこともありました。この経験をきっかけに、体制強化とツール導入でしっかりセキュリティを担保しよう、という形で予算を投入していくことになりました。

――そうした背景があった中で、yamoryを本格的に活用するきっかけは何だったのでしょうか。

佐々木氏:

私が入社したのが2021年の3月末頃なのですが、その時点ですでにyamoryは契約されていました。当初の導入理由は、先ほどお話ししたOSSのライセンス管理だったと聞いています。

ただ、入社した時点ではまだ体系立てて使われているというより、「興味がある人はどうぞ」という感じで、チーム単位での利用に濃淡がありました。

入社3ヶ月目に、まさにセキュリティ体制の強化が必要となる事象に直面し、私が担当していた新サービスのローンチに向けてセキュリティを固める必要が出てきました。そこで「yamoryがあるじゃないか」と。まずは手軽に使えるものから始めようと、新サービスを中心に全チームでyamoryの本格活用を進めていきました。

―― どのようなポイントを評価いただいていますか。

佐々木氏:

一番は、簡単に始められて脆弱性対策の担保ができるという手軽さですね。UI/UXももちろんですが、海外製の脆弱性管理ツールと比較しても、コスト感と機能面で我々が求める要件を満たしていると思います。

また、当初からの課題であったOSSライセンスの管理も同時に実現できる点も大きかったですね。

OSSライセンスの管理機能

―― 現在、yamoryのどのような機能を主にご利用いただいていますか?

佐々木氏:

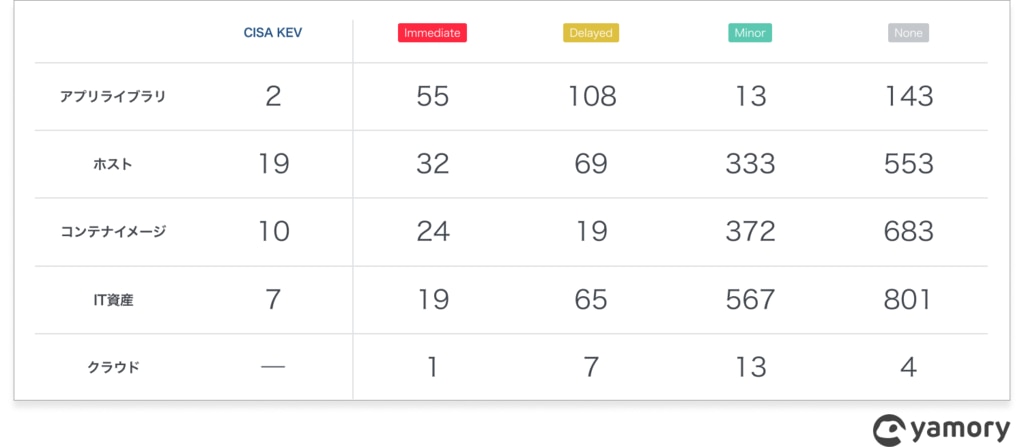

アプリケーションのコンポーネントスキャン(SCA)、コンテナスキャン、ホストスキャン、EOL検査、そしてOSSのライセンスチェックです。

クラウドアセットスキャン機能も使っていますが、CSPMについてはクラウドの標準機能で構築している部分があるため、クラウドアカウント上で動いているホストスキャンやコンテナスキャンの目的でyamoryを活用しています。

最近リリースされたランタイムEOLの可視化機能も、「あ、これEOL来てるじゃん」と気づくきっかけになり、助かっています。

ランタイムEOLの自動検知機能

――yamoryを活用された結果、最も大きな変化や効果は何でしたか?

佐々木氏:

率直に言うと、「もともとちゃんと情報が取れていなかった状態から、可視化できるようになった」ことです。

我々の場合は、そもそも管理が体系化されておらず、比較対象となる導入前の正確な工数データがありませんでした。まさに未把握の状態から、yamoryによってまず可視化できるようになった、というのが実態です。

そして、可視化できた結果として、「目標を持って運用を回せるようになった」ことが何より大きいですね。

ダッシュボードのサンプルイメージ

――「目標を持って運用できるようになった」というのは、具体的にどのような変化でしょうか。

佐々木氏:

例えば、新サービスにおいては「Immediateの脆弱性(※1)をゼロ件で保つ」という目標を掲げています。

yamoryから通知が来たら、まずセキュリティチームや開発チーム自身が気づき、それをチケット化してトリアージします。そして「深刻なものは速やかに対応する」といった弊社の基準に則って対応を進めています。

新サービスに関しては、「初期トリアージをX営業日以内に実施する」といった具体的な目標値を設定し、それを元に運用を回しています。

(※1)yamoryのオートトリアージ評価で最も危険性の高い脆弱性

――Immediateの脆弱性ゼロを維持しているのは素晴らしいですね。

佐々木氏:

新サービスはゼロから作れたのでやりやすかった、というのはあります。過去の経験もありましたから、開発当初から「セキュリティ最優先だ」という方針で、チームの温度感も高かったんです。

この新サービスで先行してうまくいったセキュリティ施策を、既存サービスにも横展開していく、というやり方を進めています。

横展開によってyamoryを活用するサービスが一気に増え、今後は外注で開発しているシステムもyamoryの管理対象としていく予定です。

――チームの皆さんの意識や行動にも、ポジティブな変化は生まれましたか?

佐々木氏:

EOLやOSSライセンスの管理において、対応の精度のムラがなくなったと感じています。

以前は、ベテランのエンジニアやテックリードのスキル、知見によって「どこまで見るか」がバラバラでした。OSSライセンスの概念自体を知らないと、リスクに気づくことすらできません。

それがyamoryを使うことで自動的に検知できるようになり、「yamoryでImmidiateのアラートが来てるよ」と、メンバーの知識レベルに関わらず一定の水準で対応できるようになりました。

現場からも、「EOLって今大丈夫だっけ?」と聞かれた時に、yamoryで「さっとチェックして分かるようになった」「対応しないといけないものが分かりやすい」という声が上がっています。

――対外的な影響はいかがでしょうか。

佐々木氏:

監査機関や取引先から、セキュリティに関するヒアリングシートに回答する機会がよくあります。

以前は実態の確認に手間がかかっていた項目についても、今はyamoryでしっかり管理・運用できているという実績があるので、確信を持って脆弱性対策の項目に回答できるようになりました。これは地味ですが非常に大きな効果だと感じています。

―― 最後に、かつての貴社と同じように脆弱性管理に課題を感じている企業担当者の方へ、メッセージをお願いいたします。

佐々木氏:

「セキュリティ対策をちゃんとやっていますか?もしやっていないなら、焦ったほうがいいですよ」とお伝えしたいですね。

特に、セキュリティの専門チームがいなくて、サイバーセキュリティ対策をどこから始めていいか分からないという企業や、我々のように歴史があり、セキュリティ周りの対応が属人化してしまっている企業には、まず「近代化の取っ掛かり」としてyamoryを導入することをお勧めします。

まずは自社の状況を可視化してみるところから始めてみてはいかがでしょうか。

―― 本日は貴重なお話をありがとうございました。

社名 弥生株式会社 |

業種 IT・情報通信業 |

従業員数 501〜1000名 |

課題・目的

|

会社概要 「弥生会計」等の業務ソフト「弥生シリーズ」を主力に、バックオフィス業務を支援するソフトウエアの開発・販売・サポートを手掛けるソフトウェアメーカー。 |

企業HP |