オートトリアージ機能について

yamory では、リポジトリやプロジェクト、ホストをスキャンして検出された脆弱性を、外部から攻撃を受けるリスクを以下の観点で考慮し、対応優先度別に分類します。

脆弱性自体の深刻度に加えて、脆弱性が存在するシステムの使用状況と攻撃コード(PoC)の有無を加味することで、組織やチームにとって対応優先度の高い脆弱性が明らかになります。

危険な脆弱性:脆弱性の内容は Web システムに被害をもたらす可能性があるか(CVSS または、アドバイザリ危険度で、危険度が高いと判断された脆弱性、または yamory で危険と判断した脆弱性を指す)攻撃コード( PoC )あり:検出された脆弱性に関連する攻撃コードが流通しており、悪用可能な状態にあるか公開サービス、公開ホスト:脆弱性が検出されているシステムが外部からアクセス可能であり、攻撃が可能な状態にあるか

検出された脆弱性の対応優先度を確認する

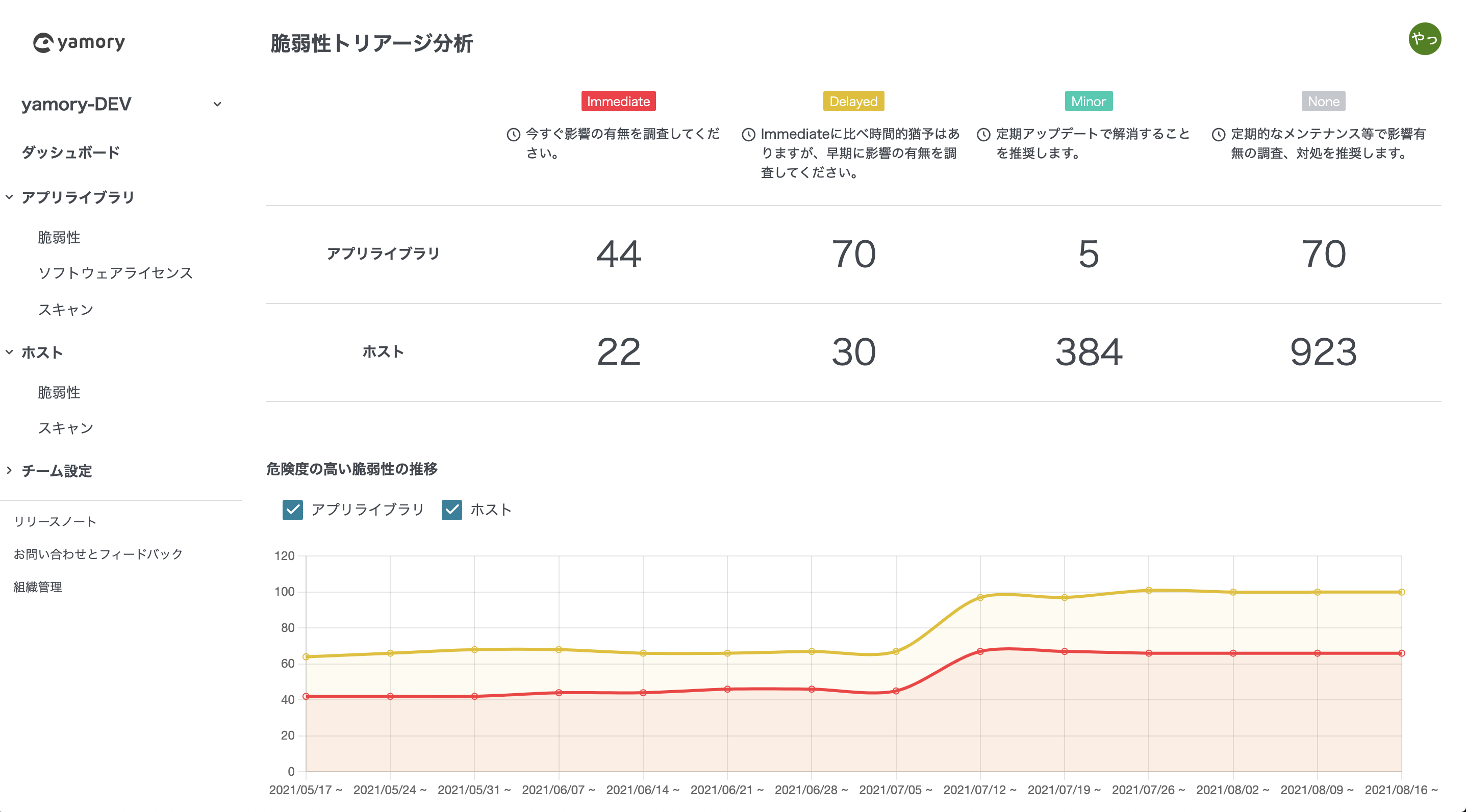

yamory では、攻撃者が悪用する可能性がある脆弱性に対して、迅速な対応を推奨しています。迅速な対応が推奨される脆弱性は、その想定されるリスクに応じて、4 つのカテゴリーに分類され、以下のような対応目安を設けることができます。

| 分類名 | 想定されるリスク | 対応目安 | 判断基準 |

|---|---|---|---|

| Immediate | 即時に影響を受ける可能性がある | 検出された当日中に、影響有無の調査、対処を推奨します | 危険な脆弱性 公開サービス、公開ホスト 攻撃コード( PoC )あり にあてはまる脆弱性 |

| Delayed | 攻撃コードの流通次第で、即時に影響を受ける可能性がある | 2 週間以内に影響有無の調査、対処を推奨します | 危険な脆弱性 公開サービス、公開ホスト にあてはまる脆弱性 |

| Minor | 外部から直接攻撃が可能な状態ではないが、二次被害として影響を受ける可能性がある | 月に 1 回程度の頻度で、影響有無の調査、対処を推奨します | Immediate または Delayed にあてはまらない脆弱性であり、危険な脆弱性 と判断された脆弱性 |

| None | 被害につながる可能性が低い | 定期的なメンテナンス等で影響有無の調査、対処を推奨します | Immediate または Delayed にあてはまらない脆弱性であり、危険な脆弱性 と判断されなかった脆弱性 |

マリシャスパッケージの取り扱い

マリシャスパッケージとして判定された脆弱性は、上記のトリアージロジックとは関係なく、一律トリアージレベルをImmediateとして扱います。

※マリシャスパッケージとは、攻撃者によって作成された悪意のあるコードを含むパッケージのことです。インストールすることで情報漏洩、改ざん、不正操作などに繋がる恐れがあります。

CISA KEV カタログに掲載されている脆弱性の取り扱いについて

CISA KEV カタログに掲載されている脆弱性は、上記のトリアージロジックとは関係なく一律トリアージレベルを、公開サービスにあてはまる場合は Immediate、当てはまらない場合は Delayed として扱います。