既知の悪用された脆弱性一覧 CISA KEVカタログ

yamoryでは、CISA Known Exploited Vulnerabilities(KEV)カタログを取り込み、CISA KEVカタログに掲載されている脆弱性があるかどうかをすぐに確認できるように、オートトリアージ機能への組み込みを行いました。

CISA KEVカタログは、既知の悪用が観測された脆弱性が掲載されているため、特にリスクの高い脆弱性の一覧となっております。

今回は、CISA KEVカタログの概要と公開された背景、CISA KEVカタログを脆弱性管理に有効活用する方法の例として優先順位付けのフレームワークのSSVCの紹介と実運用時の課題について紹介します。

CISA Known Exploited Vulnerabilities(KEV)カタログとは

CISA Known Exploited Vulnerabilities(KEV)カタログは、米国サイバーセキュリティ・インフラセキュリティ庁(CISA)が公開している既知の悪用が観測された脆弱性の一覧になっています。

2023年7月24日現在、977件の脆弱性が掲載され、新たに既知の悪用が観測された場合にはこちらに追加されます。

Known Exploited Vulnerabilities Catalog | CISA

CISA KEVカタログには対応期日が設定されており、米国政府機関は期日までに対応が求められます(BOD 22-01)。

Binding Operational Directive 22-01 | CISA

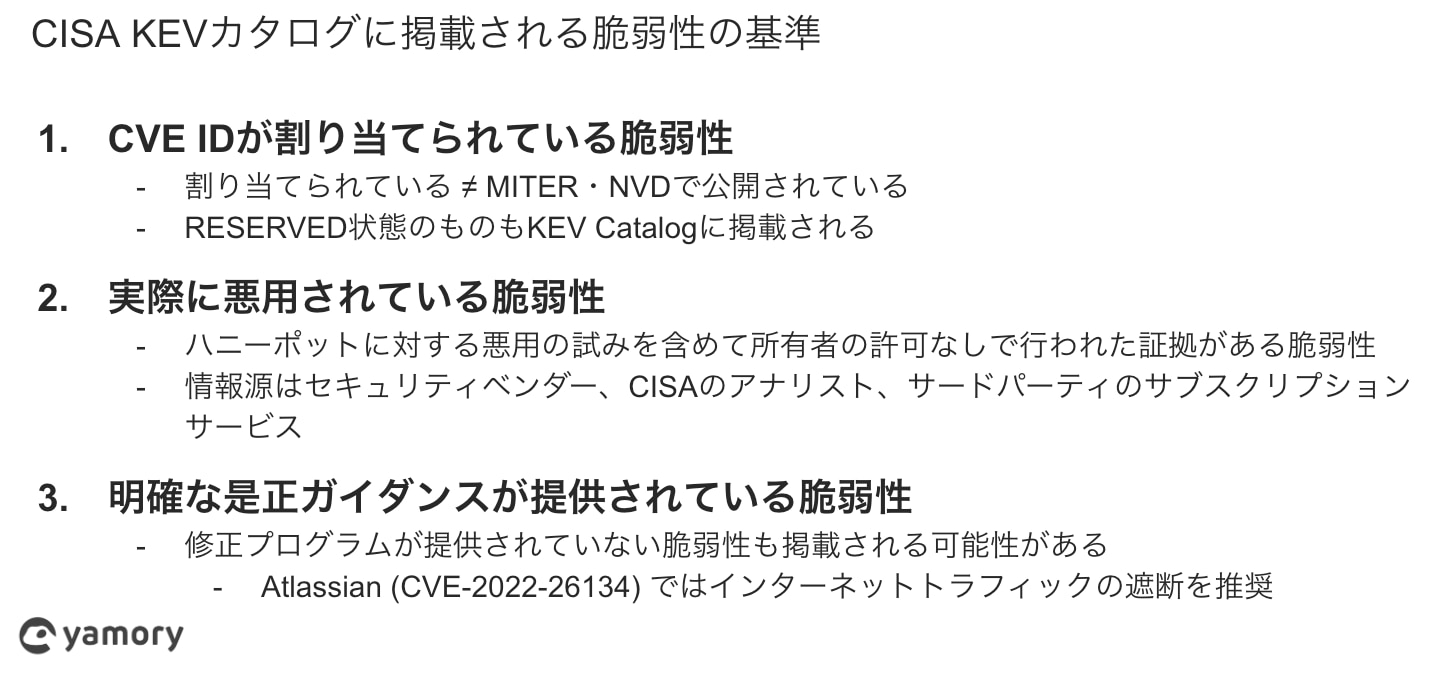

CISA KEVカタログに掲載される脆弱性の基準として以下の3つがあります。

- CVE IDが割り当てられている脆弱性

- 実際に悪用されている脆弱性

- 明確な是正ガイダンスが提供されている脆弱性

「CVE IDが割り当てられている脆弱性」では、MITREやNVDで公開される前のRESERVEDの状態の脆弱性も掲載されることがあります。

「実際に悪用されている脆弱性」では、ハニーポットに対する悪用の試みを含めて所有者の許可なしで行われた証拠がある脆弱性やセキュリティベンダー、CISAのアナリスト、サードパーティのサブスクリプションサービスからの脆弱性が含まれています。

「明確な是正ガイダンスが提供されている脆弱性」には、修正プログラム・修正パッチが提供されていない脆弱性が掲載されることも過去にはあります。

是正ガイダンスには、インターネットから遮断するという方法も含まれます。

CISA Adds One Known Exploited Vulnerability (CVE-2022-26134) to Catalog | CISA

CISA KEVカタログに書かれているactionにも、EOL(end-of-life)の製品の場合はネットワークから遮断することが明記されています。

CISA KEVカタログに掲載される脆弱性の基準

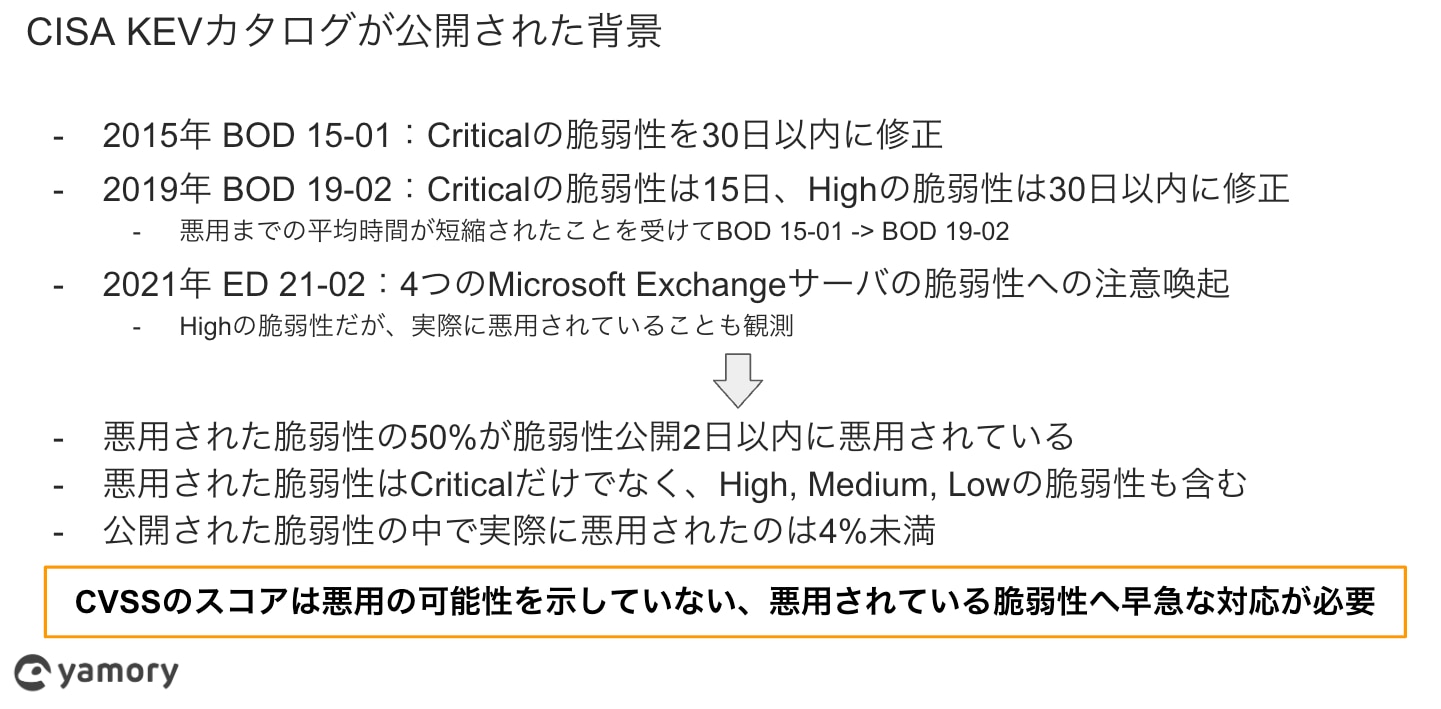

CISA KEVカタログが公開された背景

CISA KEVカタログが公開された背景に関してはこちらのFact Sheetにて書かれています。

Fact Sheet Reducing the Significant Risk of Known Exploited Vulnerabilities

2015年、当時のCISAは脆弱性を修正するために200日から300日かかることがありました。

この状況は大きなリスクだと判断し、「Critical」の脆弱性を30日以内に修正するように義務付けるBOD 15-01を発行しました。

Binding Operational Directive 15-01 (Revoked) | CISA

これにより改善されましたが、2019年には更に「Critical」の脆弱性は15日以内、「High」の脆弱性は30日以内に修正することが求められるBOD 19-02が発行されました。

Binding Operational Directive 19-02 | CISA

これは以下のような世の中の変化が影響しています。

- 攻撃者が既知の脆弱性をインターネット上でスキャンし、より短い時間で悪用されていることが観測された

- 世の中で公開される脆弱性の数が急増し、「Critical」「High」に分類される脆弱性も増加した

- 攻撃者が既知の脆弱性を使って悪用するスピードが修正するスピードを上回っていた

しかし、攻撃者が悪用する脆弱性は「Critical」「High」以外の脆弱性も利用される可能性があり、また「Critical」の脆弱性のほとんどは悪用されていないことも近年わかってきました。

悪用されるスピードはさらに早くなり、悪用が確認されている脆弱性の50%が脆弱性公開2日以内に悪用されていると報告されています。

そういった環境の変化に対応し、CVSSの評価に依存しない、実際に悪用されている脆弱性を優先して対応できるようにするためにKEVカタログが生まれました。

CISA KEVカタログが公開された背景

データでみるCISA KEVカタログ

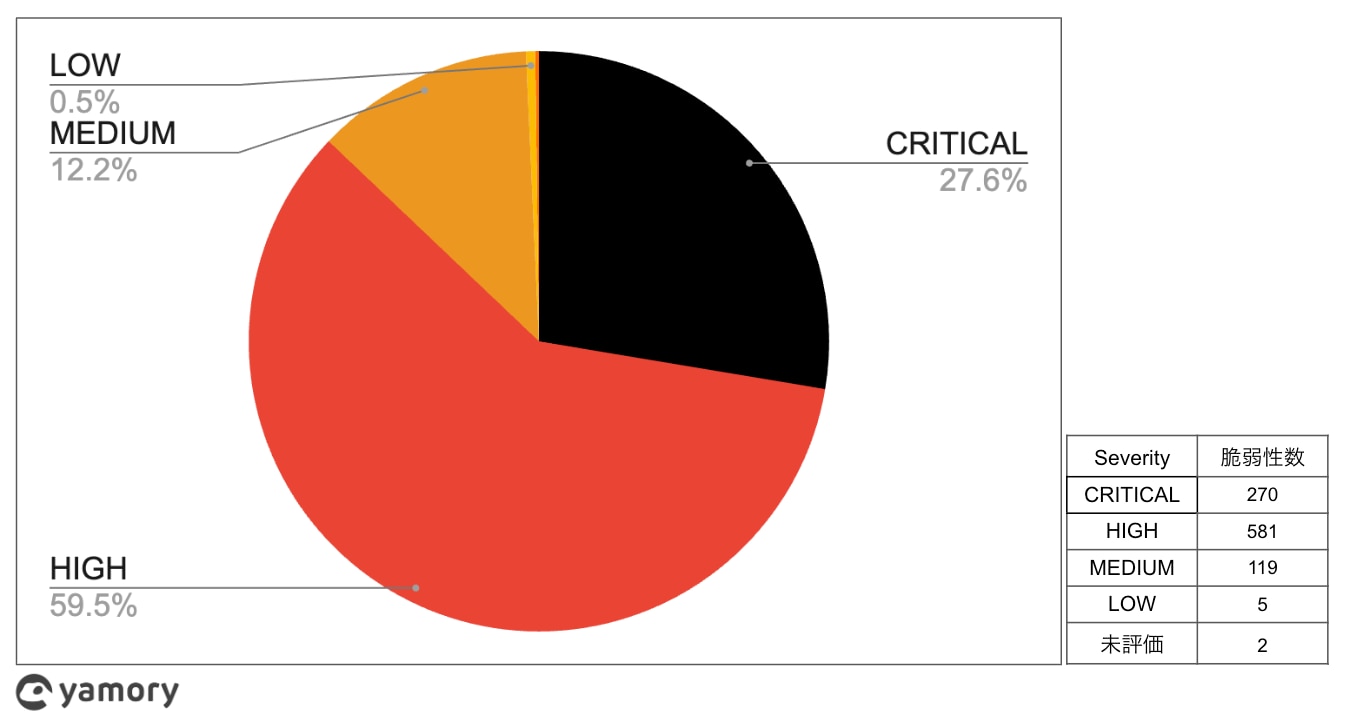

KEVカタログに掲載されている脆弱性のCVSSの分布

KEVカタログに掲載されている脆弱性のCVSSの分布は以下のようになっています。

(NVDで評価されたCVSS V3のSeverityをメインで利用し、V3がないものはV2のSeverityを使っています。)

KEVカタログに掲載されている脆弱性のCVSSの分布

SeverityがCriticalとHighの脆弱性の割合は多いですが、Medium、Lowも悪用に利用されていることがわかります。

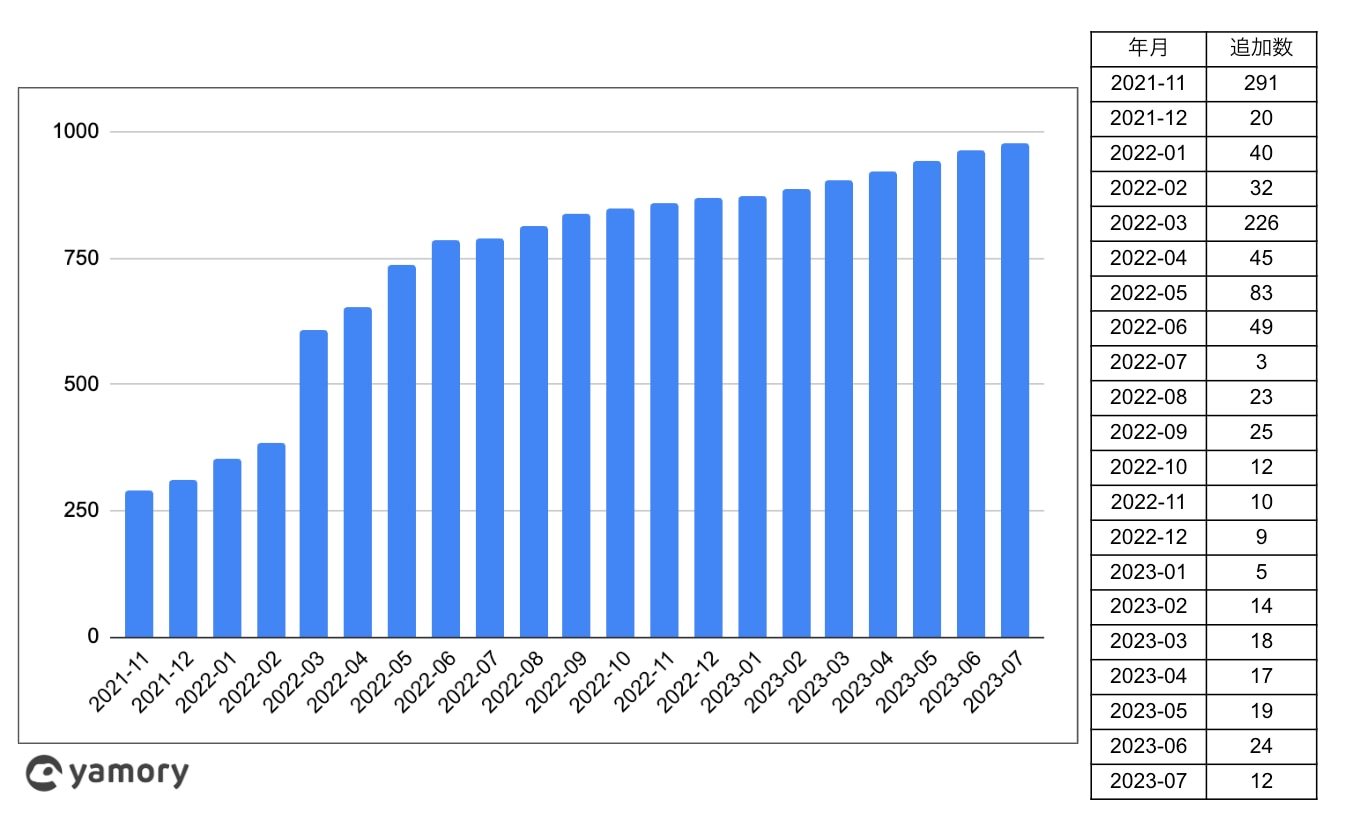

KEVカタログに掲載されている脆弱性数の推移

月毎の掲載される脆弱性数の推移は以下のようになっています。

KEVカタログに掲載されている脆弱性数の推移

2022年3月に200件以上の脆弱性が追加されていることがわかります。

以下のURLにあるように2022年3月3日だけで95件が追加されています。

CISA Adds 95 Known Exploited Vulnerabilities to Catalog | CISA

掲載された脆弱性を見てみると、2002年に公開されたWindowsの脆弱性CVE-2002-0367なども含まれていることからも、この月に新たな悪用される脆弱性が多く見つかった、というわけでもないと思われます。

CISA KEVカタログには、新規に公開された脆弱性だけでなく、過去に公開された脆弱性も掲載されています。

KEVカタログは、CISAが悪用されていることを認識してから24時間以内に更新されます。

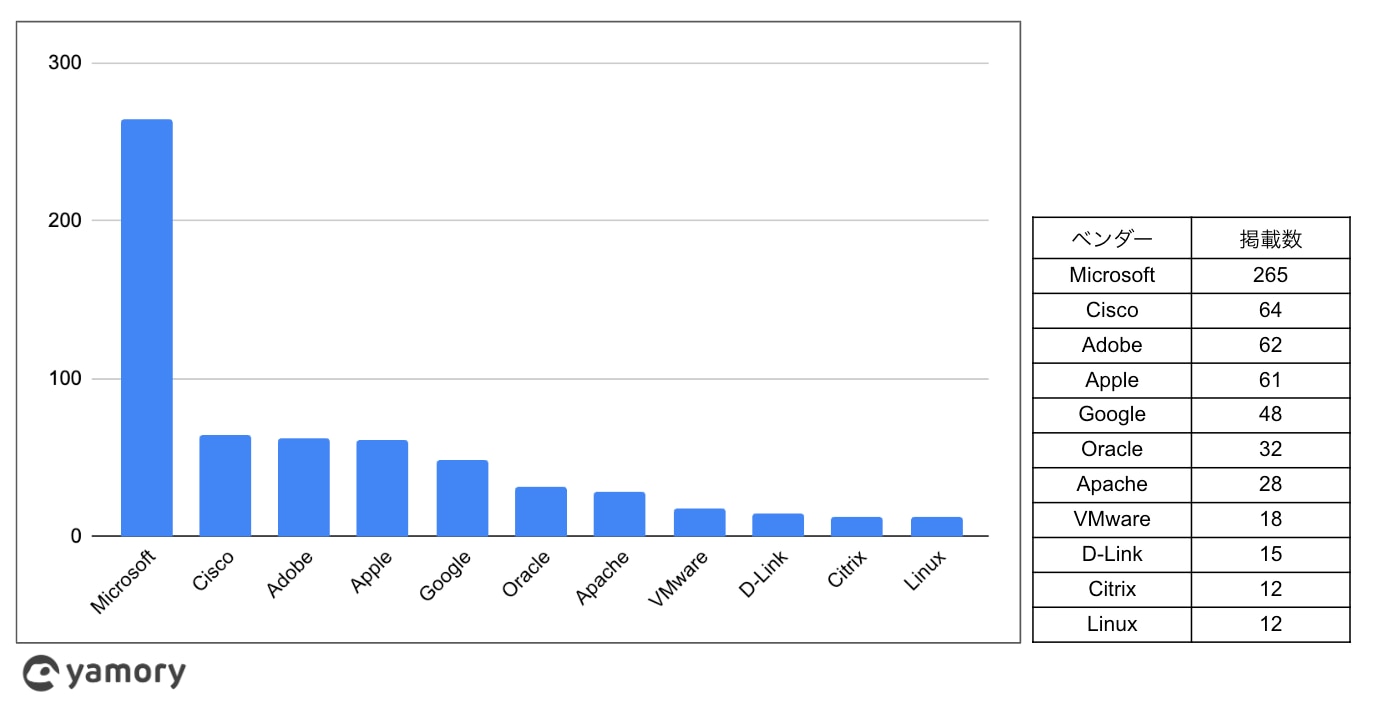

KEVカタログに掲載されているベンダーTop10

KEVカタログには、CVE-ID、ベンダー/プロジェクト、製品名、脆弱性タイトル、追加された日、脆弱性概要、取るべきアクション、期日が掲載されています。

どのようなベンダーの製品がよく掲載されているのか、上位10のベンダーは以下のようになっています。

KEVカタログに掲載されているベンダーTop10

(CitrixとLinuxが12件で同率10位になっています。)

ベンダーとしてMicrosoftが多く掲載されていることがわかります。

また、KEVカタログが掲載を開始した2021年11月から2023年7月まで毎月1件以上掲載されています。

CISA KEVカタログが公開される以前では、悪用が観測された脆弱性かどうかの判断をするためには、ベンダーから公開された脆弱性情報を確認し、悪用の観測があるかどうか言及されているか確認する、SNSやニュースなどを確認する、といった方法か商用の脅威インテリジェンスを購入することが必要でした。

KEVカタログのような信頼できる、メンテナンスされた脅威インテリジェンス情報に誰でもアクセスできるようになったことでCVSSの値ではなく、悪用が観測されリスクが高まっている脆弱性を容易に見つけられるようになりました。

加えて、CISAがCVSSベースでの脆弱性管理ではなく、リスクベースでの脆弱性管理を利用し始めているため、脆弱性管理における優先順位付けのあり方も変わりつつあります。

CISA KEVカタログを利用した脆弱性管理(SSVC)

CISA KEVカタログに掲載された脆弱性に関して、米国政府機関は指定された期日までに対応することが求められます。

それ以外に組織に関しては対応することが義務ではありませんが、KEVカタログに掲載されている脆弱性を優先して対応することが推奨されています。

Reducing the Significant Risk of Known Exploited Vulnerabilities | CISA

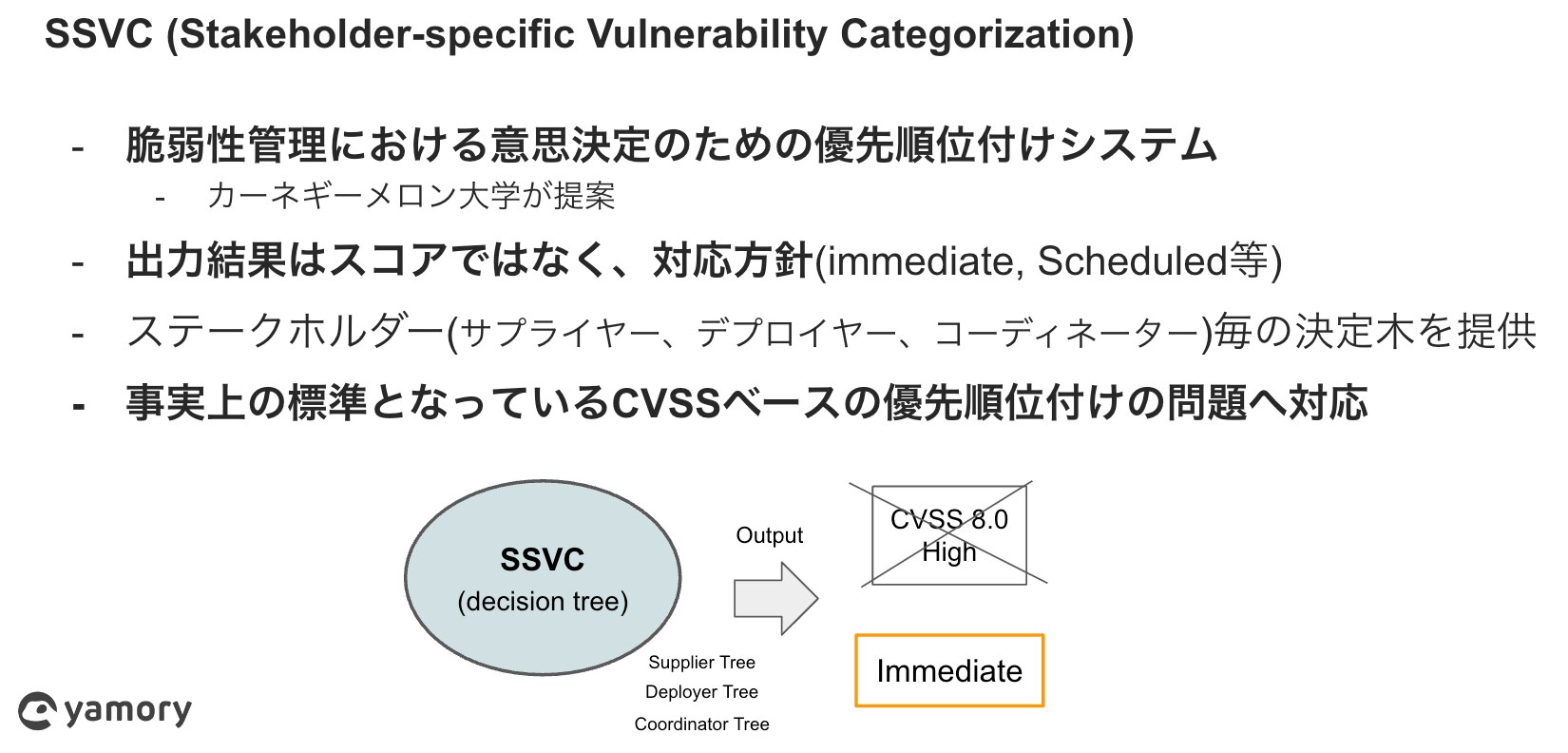

具体的には、SSVC(Stakeholder-Specific Vulnerability Categorization)のような脆弱性管理における優先順位付けのフレームワークの入力情報として利用することを推奨しています。

SSVCは、脆弱性管理における意思決定のための優先順位付けシステムで、ステークホルダー(サプライヤー、デプロイヤー、コーディネーター)毎に決定木が提供されています。

SSVC(Stakeholder-Specific Vulnerability Categorization)

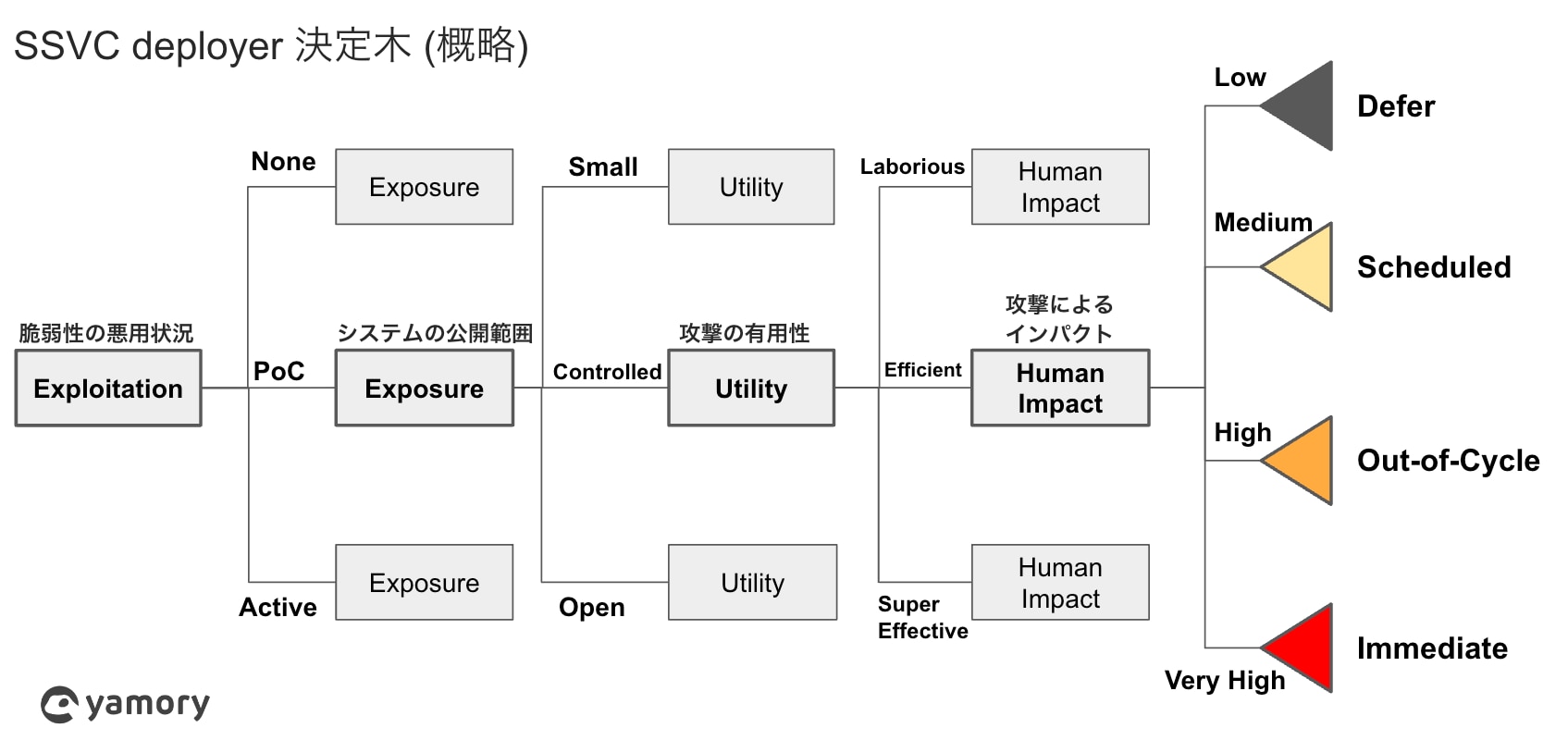

SSVCのデプロイヤーの決定木では、Exploitation(脆弱性の悪用状況)、Exposure(システムの公開範囲)、Utility(攻撃の有用性)、Human Impact(攻撃によるインパクト)を元に脆弱性へのアクション(Immediate, Out-of-Cycle, Scheduled, Defer)が決定されます。

CVSSとは異なり、スコアが結果として出力されるのではなく、脆弱性に対してどのような優先順位で対処するのかというアクションが出力されます。

SSVCデプロイヤーの決定木の概略図

Exploitation(脆弱性の悪用状況)では、アクティブな悪用が観測されている(Active)、攻撃コードが公開されている(PoC)、悪用された証拠もなく攻撃コードも公開されていない(None)に分類されます。

この分類を行う時に、KEVカタログを利用し、KEVカタログに掲載されている脆弱性の場合にActiveだと判断する、といった形で利用できます。

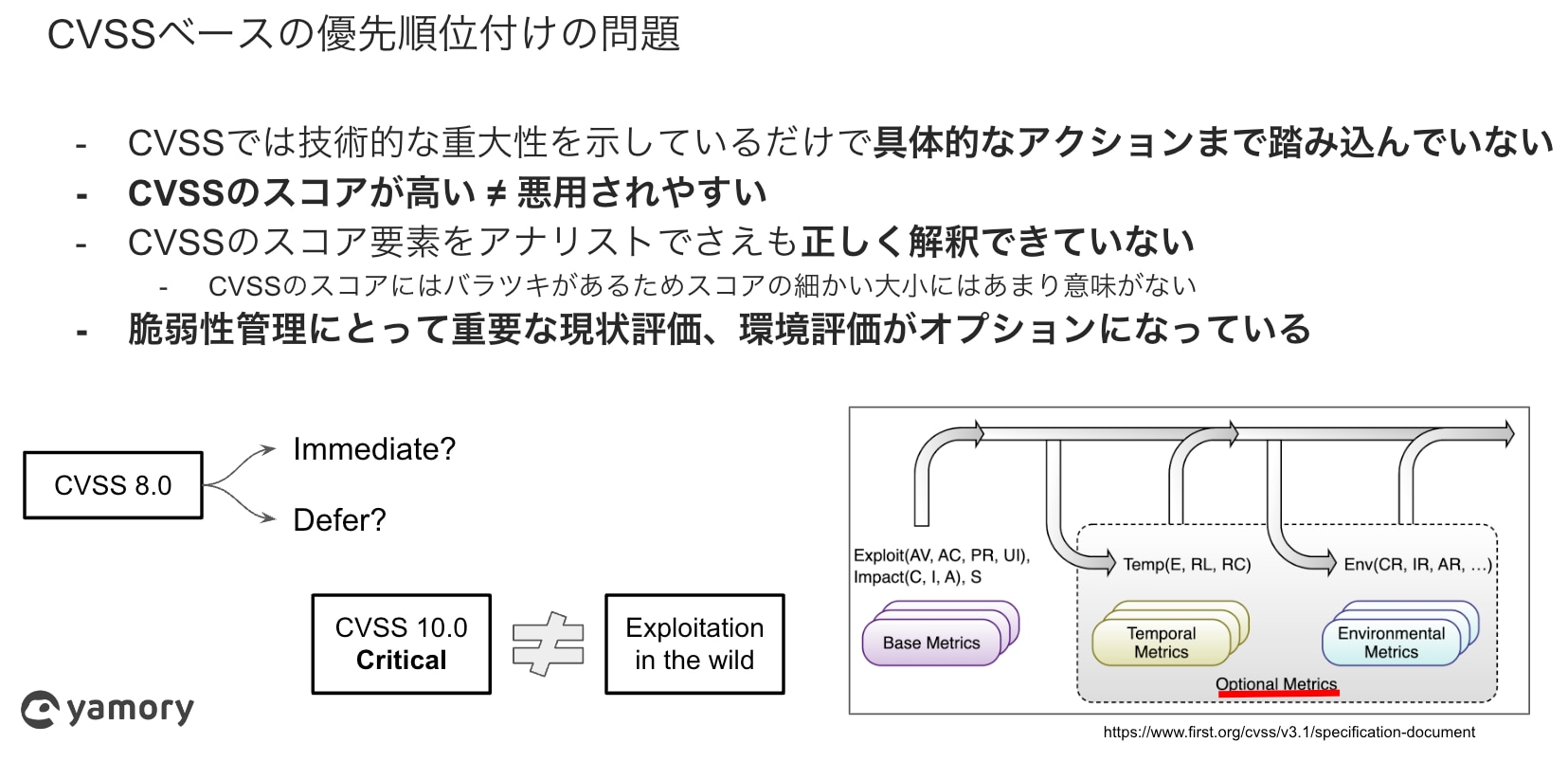

このSSVCを利用することで以下のようなCVSSを利用した脆弱性管理の問題が解決できるとされています。

CVSSベースの優先順位付けの問題

SSVCを実運用で利用する場合の課題

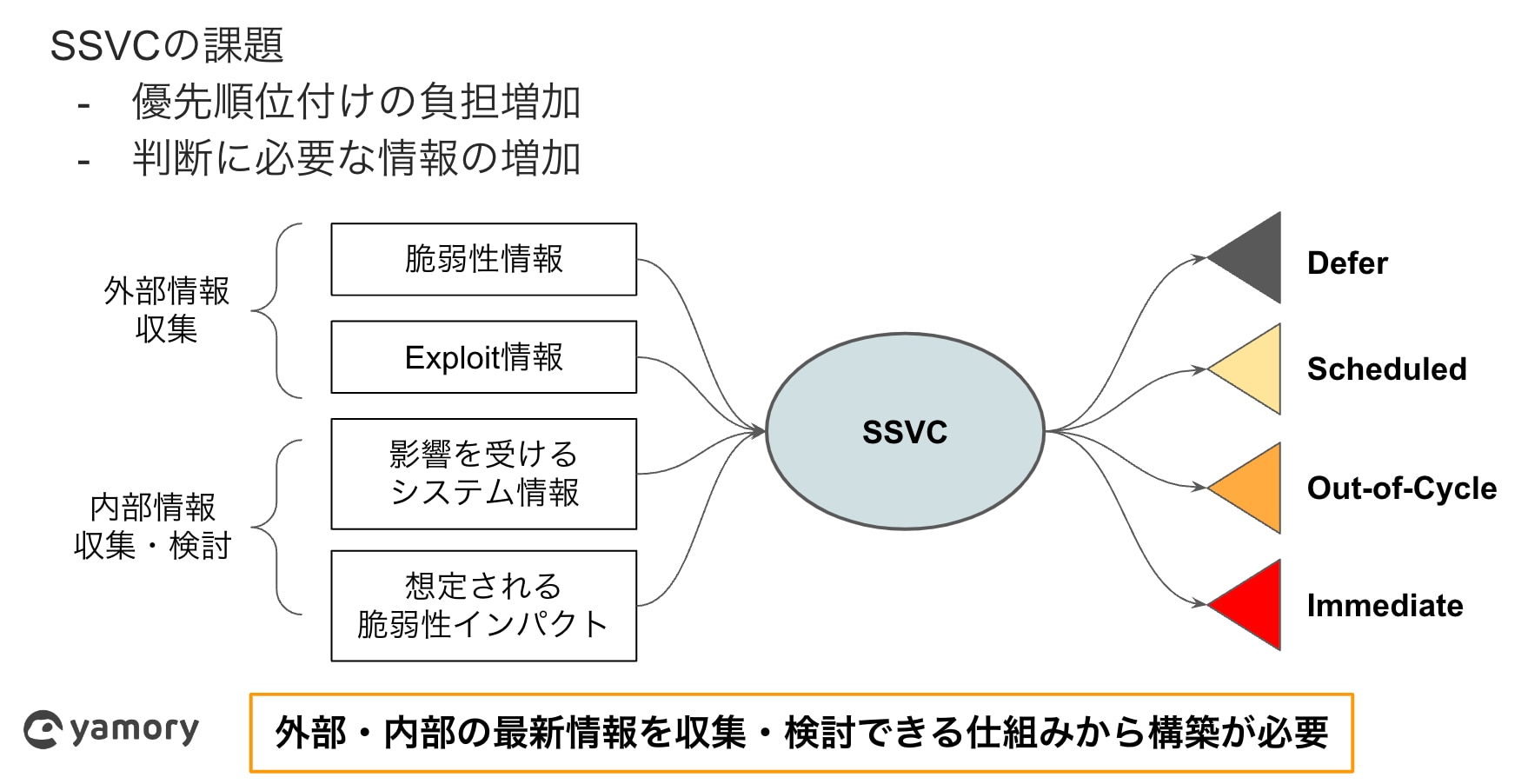

しかし、SSVCを利用した脆弱性管理にもいくつか課題があります。

SSVCから具体的なActionを導出するためには、Exploitation(脆弱性の悪用状況)、Exposure(システムの公開範囲)、Utility(攻撃の有用性)、Human Impact(攻撃によるインパクト)がどうなっているのかを調査・検討する必要があります。

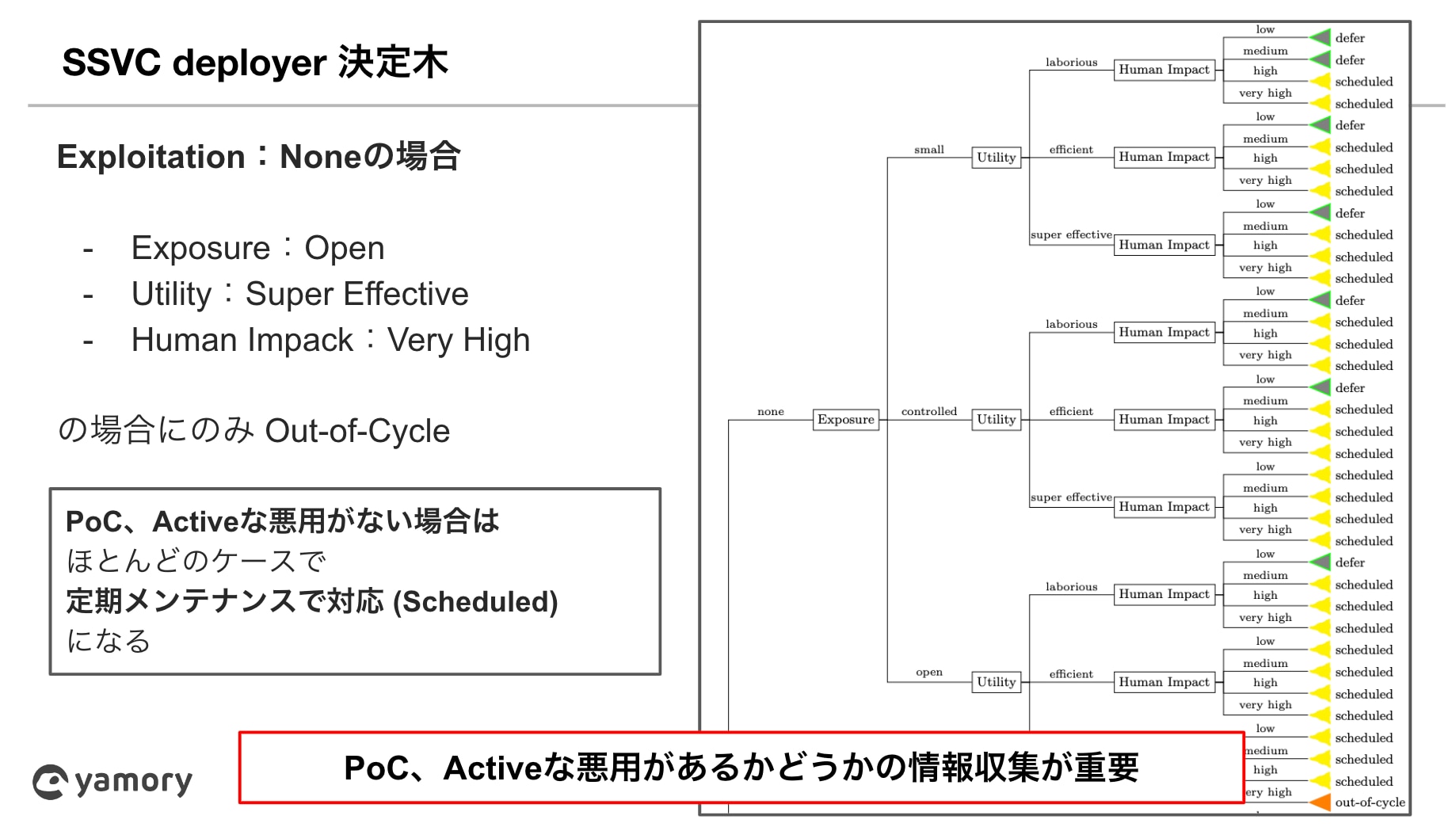

Exploitationのアクティブな悪用が観測されている(Active)かどうかに関してはKEVカタログを利用することができますが、攻撃コードが公開されている(PoC)かどうかを判断するためには脆弱性一つ一つに対して調査する必要があります。

また、Exploitationの情報は日々変化する情報なので、昨日なかったPoCの情報が、今日公開されている可能性があります。

PoCの有無によってActionにも大きく影響が出るため情報収集を日々行うことが求められます。

SSVC deployer 決定木 Exploitation:Noneの場合

Exploitationだけでなく、Exposure、Utility、Human Impactに関しても、該当するシステムがどのような環境下にあるのか、脆弱性に関する情報と理解、脆弱性による該当するシステムへの影響を調査・検討する必要があります。

SSVCを使った脆弱性管理を実現するためには、脆弱性情報(組織外部の情報)、影響受けるシステム情報・想定される脆弱性インパクト(組織内部の情報)を収集・検討できる仕組みを構築することが重要です。

SSVCの課題

おわりに

既知の悪用が観測された脆弱性が掲載されているCISA KEVカタログについて概要と掲載されている脆弱性の統計情報について紹介しました。

世の中の変化によって、CVSSのみを使った脆弱性の優先順位付けでは対応しきれない状態になっており、実際に悪用に利用されているリスクが高い脆弱性を特に優先して対応していくことが重要になってきています。

KEVカタログのデータからもCritical、Highのものだけでなく、Medium、Lowの脆弱性も悪用に利用されていることもわかります。

CVSSベースでの脆弱性管理ではなく、リスクベースの脆弱性管理・優先順位付けのフレームワークのSSVC(Stakeholder-Specific Vulnerability Categorization)の概要と実運用時の課題について紹介しました。

実際のリスクに合わせて具体的なアクションを導出できますが、組織内部・外部の情報の収集・検討する必要があるため、それを実現できる仕組みの構築も必要となります。

yamoryでは、KEVカタログを利用したオートトリアージ機能がリリースされています。