ソフトウェア脆弱性管理やSBOM対応における国内外の動向

本記事は2024年9月9日にZDNet Japan(https://japan.zdnet.com/article/35222996/)にて掲載されたものです。

ソフトウェアの依存関係とシステムレイヤーの複雑化が進む中、サイバーセキュリティリスクの高まりや多発するインシデントを受け、米国では大統領令が発令、欧州連合(EU)では「サイバーレジリエンス法案」が公表されるなど、世界的に「ソフトウェア部品表」(Software Bill of Materials、以下SBOM)の普及が進んでいます。国内でも、ソフトウェアの脆弱(ぜいじゃく)性管理、SBOM対応必須化の波が押し寄せており、今後さまざまな業界で対応を迫られるでしょう。

この記事では、それらが必要とされる背景を解説するとともに、それぞれのセキュリティガイドライン、レギュレーションの概要と、脆弱性管理、SBOM対応に関連する部分について解説していきます。

目次[非表示]

- 1.脆弱性管理やSBOM対応が必要とされる背景

- 2.脆弱性管理、SBOM対応が必須とされているセキュリティガイドライン、レギュレーション

- 2.1.EU、米国など海外の動き

- 2.1.1.NIST SP 800-171

- 2.1.2.CRI Profile(Cybersecurity Risk Indicators Profile)

- 2.1.3.IMDRFガイダンス

- 2.1.4.UN-R155/UN-R156

- 2.1.5.米国大統領令(EO 14028)

- 2.1.6.NIST SP 800-218:ソフトウェア開発フレームワーク(SSDF)

- 2.1.7.PCI-DSS v4.0

- 2.1.8.NIST CSF2.0

- 2.1.9.U.S. Cyber Trust Mark

- 2.1.10.EUサイバーレジリエンス法

- 2.2.国内の動き

- 2.2.1.道路運送車両法

- 2.2.2.医薬品医療機器等法

- 2.2.3.ソフトウェア管理に向けたSBOMの導入に関する手引

- 2.2.4.PCI-DSS v4.0(国内)

- 2.2.5.政府情報システムにおけるセキュリティ・バイ・デザインガイドライン

- 2.2.6.政府機関等のサイバーセキュリティ対策のための統一基準群

- 2.2.7.金融分野におけるサイバーセキュリティに関するガイドライン(案)

脆弱性管理やSBOM対応が必要とされる背景

はじめにSBOMとは、ソフトウェアの構成表であり、製品、ソフトウェア、ITシステムの内部のソフトウェア部品を把握するための仕組みです。

近年、脆弱性管理とSBOM対応が必要とされる背景として、下記が挙げられます。

1. 既知の脆弱性をついたサイバー攻撃の脅威

サイバー攻撃の手法が進化し、ますます巧妙になってきています。脆弱性を突かれた場合、サイバー攻撃のリスクが高まるため、脆弱性の管理が重要です。

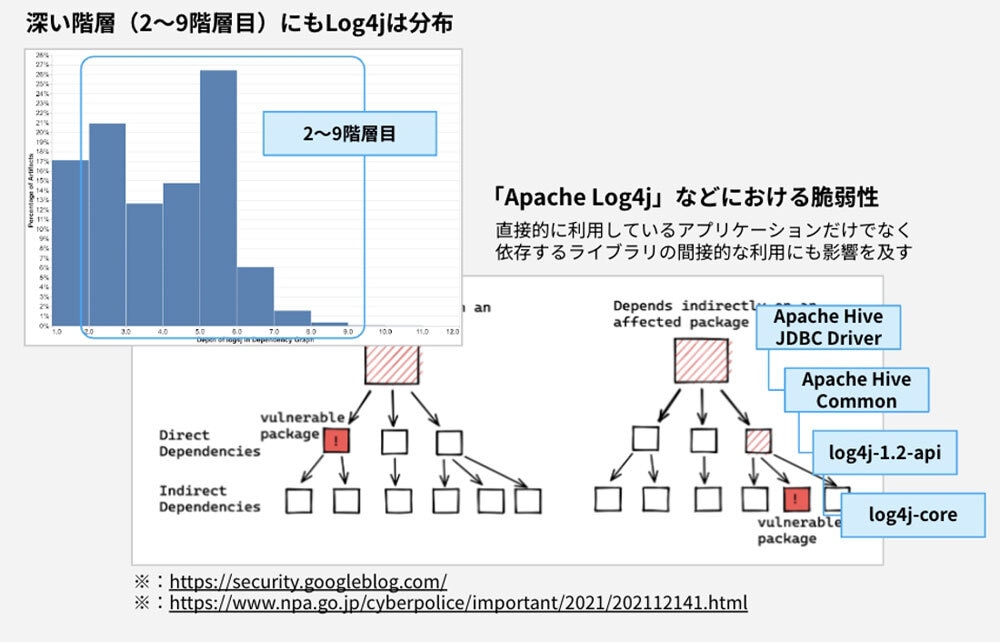

特にITサプライチェーンを突いた攻撃が増加しており、「Log4Shell」などのソフトウェアサプライチェーンや、ベンダー管理になっているネットワーク機器が標的となる事例が多発しています。成功した攻撃のうち既知の脆弱性を突いたものは8割以上とも言われており、正しく対処をしていれば攻撃を防ぐことができるのです。

2. ソフトウェアの複雑化とソフトウェア依存の増加

現代のソフトウェアは、多くのライブラリーやサードパーティーのコンポーネントに依存しています。これらのコンポーネントに脆弱性があると、ソフトウェア全体のセキュリティが脅かされることになりますが、1つのソフトウェア・製品・ITシステムで数万から数十万のコンポーネントに依存しているため、正確に管理することは困難です。そこでSBOMは、ソフトウェアに含まれる全てのコンポーネントやそのバージョンを明確にすることで、脆弱性の把握と管理を容易にします。

「Log4j」脆弱性の分析

3. ソフトウェアサプライチェーンのリスク管理

ソフトウェアのサプライチェーンは、多くの異なる組織やサプライヤーが関与しているため、複数のリスクが複雑に入り組んでいる状態です。SBOMでサプライチェーンにおける全てのコンポーネントを把握し、それらのセキュリティ状態を追跡することで、リスクを早期に検出し、対応することが可能になります。

ソフトウェアの脆弱性管理やSBOM対応は、セキュリティの強化、リスク管理、ソフトウェアの品質向上にとって不可欠なものになっており、SBOMを利用することで、複雑になり過ぎたソフトウェア製品やITサービス内部のコンポーネントを正確に把握し、リスク管理を行えるようになると期待されています。

脆弱性管理、SBOM対応が必須とされているセキュリティガイドライン、レギュレーション

脆弱性管理・SBOM対応を求めるセキュリティガイドラインやレギュレーションの整備が世界的に進んでいます。以下に主な国内外の動向を挙げます。

EU、米国など海外の動き

NIST SP 800-171

米国政府が提供するセキュリティガイドラインで、民間企業や組織が扱う「Controlled Unclassified Information(CUI)」の保護を目的としています。サプライチェーンにおけるリスク管理や、システムに含まれる全てのコンポーネントを把握し、管理することなどが定められています。米国防総省は全世界の取引先に対して、「NIST SP800-171」への準拠を求めており、日本の防衛省も、2019年5月にNIST SP800-171相当のセキュリティ要求事項を調達基準に盛り込みました。2024年には最新バージョンとなるRev.3が発行されるなど、継続的にアップデートされています。

CRI Profile(Cybersecurity Risk Indicators Profile)

主に金融機関を対象としたサイバーセキュリティのフレームワークです。米国立標準技術研究所の「サイバーセキュリティフレームワーク」(NIST CSF)で示された機能(識別、防御、検知、対応、復旧)に加えて、「ガバナンス」と「サプライチェーンマネジメント」の項目が加えられています。

IMDRFガイダンス

医療機器の規制調和と安全性向上を目的とした国際的なガイドラインです。2020年3月に「Principles and Practices for Medical Device Cybersecurity」が発行され、脆弱性管理やソフトウェアのライフサイクル管理に関する指針が含まれています。

UN-R155/UN-R156

国際連合(国連)の自動車基準調和フォーラム(UN WP.29)によって制定された自動車のサイバーセキュリティおよびソフトウェアアップデートに関する国際的な規制です。自動車メーカーは、サイバーセキュリティ管理システム、ソフトウェアアップデート管理システムを導入することが求められています。

米国大統領令(EO 14028)

サイバーセキュリティ強化のための大統領令の中で、ソフトウェアサプライチェーンセキュリティ向上のためのガイドラインやSBOMの最小要素の発行などが命じられています。本大統領令を一つの起点として、SBOM整備の義務化など、各国でのSBOM普及が加速しています。

NIST SP 800-218:ソフトウェア開発フレームワーク(SSDF)

開発中のソフトウェアが安全であることを保証するために、ソフトウェア開発ライフサイクル(SDLC)の各フェーズにおける実装に統合可能なレベルの抽象的、かつセキュアなソフトウェア開発手法の重要事項を提示します。脆弱性の識別と修正、セキュリティパッチの適用や、SBOMの生成と管理・利用が推奨事項として提示されています。

PCI-DSS v4.0

クレジット業界におけるグローバルセキュリティ基準です。2022年3月にv4.0へ改訂され、脆弱性対策においては、従来の脆弱性管理プロセスの確立や依存関係を網羅したインベントリ維持に加え、新たにサードパーティーコンポーネントを管理対象に加えることを明示しました。全ての要件が2025年4月以降は義務化されます。

NIST CSF2.0

CSFは、米国の重要インフラのサイバーセキュリティ対策を目的として2014年に初版(CSF1.0)が発表され、2018年にCFS1.1への改定が行われました。CSF2.0は、初版発行以降で初の大幅改定になります。重要インフラのみならず営利・非営利問わず、あらゆる規模の組織におけるサイバーセキュリティリスクの低減に資することを目的としており、ガバナンス機能のカテゴリーに、サイバーセキュリティサプライチェーンリスク管理が追加されるなどアップデートされています。

U.S. Cyber Trust Mark

2024年度中に開始予定の米国のIoT製品向け サイバーセキュリティラベリングプログラムで、製品やサービスが特定のセキュリティ基準に適合していることを示します。脆弱性管理とSBOMに関する要件が設けられており、製品やサービスが高いセキュリティ基準に適合していることを証明するための重要な基準となります。脆弱性管理には、定期的なスキャンと修正対応、SBOMには、ソフトウェアコンポーネントの詳細な管理とリスク評価が含まれます。

EUサイバーレジリエンス法

EU域内に流通するデジタル製品のサイバーセキュリティ要件を規定した法案です。SBOM整備や脆弱性対応に関する具体的な要求事項が規定されており、順守しない場合に重いペナルティ(最大1500万ユーロまたは全世界の年間売上高の2.5%のいずれか高い方)が科せられます。2024年内の発効、3年以内の適用が見込まれています。

海外におけるガイドライン、レギュレーションの一例

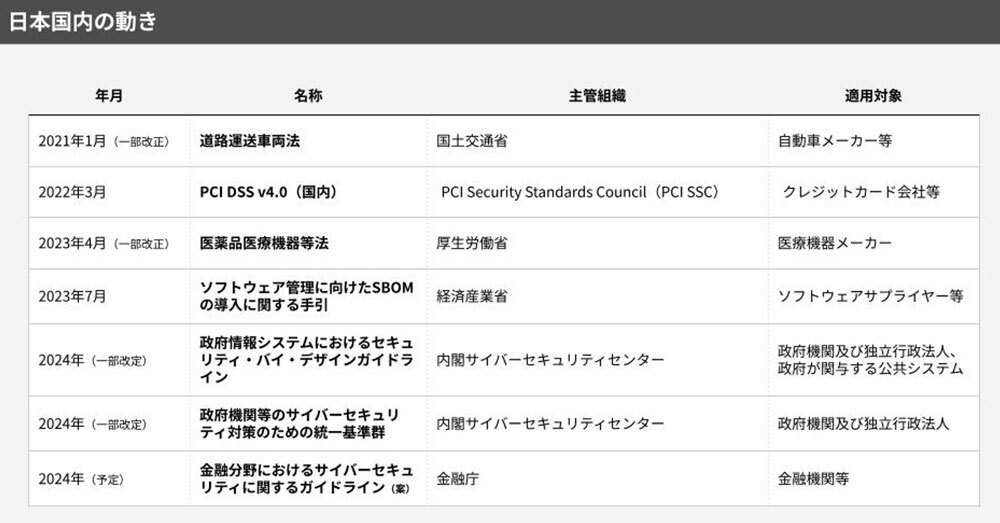

国内の動き

上記に挙げたグローバルガイドラインに基づいて、国内でもさまざまなガイドライン、レギュレーションが整備されています。

道路運送車両法

国連が策定した車両のサイバーセキュリティ(UN-R155)およびソフトウェアアップデート(UN-R156)に関する法規です。国内では、道路運送車両の保安基準の改正として導入され、2022年7月より段階的に適用を開始。脆弱性対応プロセスの確立やソフトウェアバージョン管理が明確に求められています。

医薬品医療機器等法

IMDRFガイダンスの内容が2023年3月に薬機法の医療機器基本要件基準へ取り込まれ、外部コンポート含めたSBOM整備や脆弱性管理プロセスの確立が求められています。2024年4月以降は対応が必須とされています。

ソフトウェア管理に向けたSBOMの導入に関する手引

SBOMを導入するメリットやSBOMに関する誤解と事実などSBOMに関する基本的な情報を提供するとともに、SBOMを実際に導入するにあたって認識・実施すべきポイントがフェーズごとに示されています。ソフトウェアの管理の一手法としてSBOMの導入などを検討する際に役に立つ手引となっています。

PCI-DSS v4.0(国内)

日本国内でクレジットカードを扱うシステムに関しても、上記のグローバルセキュリティ基準に即した対応が求められています。

政府情報システムにおけるセキュリティ・バイ・デザインガイドライン

政府情報システムの開発や運用業務に従事する関係者に対して、政府機関のシステム開発における開発から運用までの各工程で実施すべき内容、要求事項が示されています。重要なセキュリティ対策の考え方として、ソフトウェアの構成管理の必要性が明記されており、SBOM などを利用したソフトウェア構成管理を行うことも有用であると記載されています。政府・重要インフラなどの各ガイドラインにおいて参照されています。

政府機関等のサイバーセキュリティ対策のための統一基準群

国の政府機関および独立行政法人などの情報セキュリティ水準を維持・向上させるための統一的な枠組みです。ソフトウェア利用時の対策強化として、ソフトウェアに係る手順の整備や設定の定期的な確認などの情報セキュリティ水準を維持するための対策が追加されています。2024年の改定で、脆弱性管理やSBOMに関連する項目が追記されています。

金融分野におけるサイバーセキュリティに関するガイドライン(案)

金融業界の監督指針がアップデートされ、その中のサイバーセキュリティに関連する項目が切り出されてガイドラインとなっています。CRI Profileなどの最新のグローバルセキュリティガイドラインをベースに策定されており、ソフトウェア脆弱性管理の必須化と、SBOM整備に言及されています。

国内におけるガイドライン、レギュレーションの一例

このように、海外の先行したレギュレーションに基づいて、国内においてもさまざまなセキュリティレギュレーション、ガイドラインの中で脆弱性管理やSBOM対応が必須となってきています。次回から上記レギュレーション、ガイドラインから幾つかを取り上げ、詳細を解説していきます。

上記のレギュレーション、ガイドラインは一部であり、まだまだほかにも脆弱性管理・SBOM対応が求められているレギュレーションはあります。皆さまも一度、ご自身の業界やビジネスに関連するレギュレーションを確認してみてはいかがでしょうか。